2. 网络与信息安全安徽省重点实验室(安徽师范大学), 安徽 芜湖 241002

2. Anhui Provincial Key Laboratory of Network and Information Security(Anhui Normal University), Wuhu Anhui 241002, China

近年来,随着无线传感器网络(Wireless Sensor Network, WSN)技术的迅速发展,关于WSN的应用已广泛渗入到环境监测、智能交通、医疗卫生、军事国防等多个领域[1]。然而,随着应用范围的不断扩大所引发的隐私安全问题成为新的挑战。

为了解决无线传感器网络的隐私问题,研究人员关于无线传感器网络隐私保护技术开展了大量的研究,取得了很多研究成果。目前,无线传感器网络数据隐私保护技术主要从数据查询、数据聚集和访问控制三个方面来研究[2]。由于无线传感器网络中的节点能量耗费直接影响到网络的寿命,因此好的隐私保护技术在保证隐私的前提下应该具有低通信量、低计算量等特点。

本文提出基于网内数据聚集的隐私保护等区间近似查询算法,将无线传感器节点采集的数据及其编号等信息蕴含在随机向量中,中间汇聚节点对上传向量进行求和汇聚,在基站构建线性方程组,最终得到包含全局统计信息的直方图及对应的无线传感器节点编号,进而使用直方图中的统计信息进行范围查询、Top-k查询、COUNT、SUM等近似查询。

1 相关工作查询处理技术是无线传感器网络的关键技术,由于传感器网络具有多跳、无线通信的特点,使得无线传感器网络面临严重的安全问题,将隐私保护技术应用于无线传感器网络感知数据查询处理,从而满足无线传感器网络对数据安全性的要求。

目前关于无线传感器网络中的数据查询主要是针对范围的查询,文献[3]较早地提出了有关传感器网络中范围查询的隐私保护,通过增大查询对象的范围来有效地保护查询隐私,但同时会造成过多的能量开销。

为了进一步减少查询处理的通信量,很多专家学者提出采用近似查询算法来避免不必要的数据传递,从而减少通信量。Fan等[4]提出了概要技术,其基本思想是利用哈希将数据从某一范围映射到另一范围,从而生成概要数据,即用一个小范围的数据集来表示另一个大范围的数据集。

文献[5]提出针对某一具体地理范围内的窗口查询,避免与查询无关节点参与查询,从而造成能量的浪费;文献[6]提出了同态加密的隐私保护技术;文献[7-10]对无线传感器网络中的隐私保护查询进行研究,提出了基于两层传感器网络的隐私保护技术。上述文献只适用于单一查询类型,不能满足多种类型的近似查询,且查询效率不高。

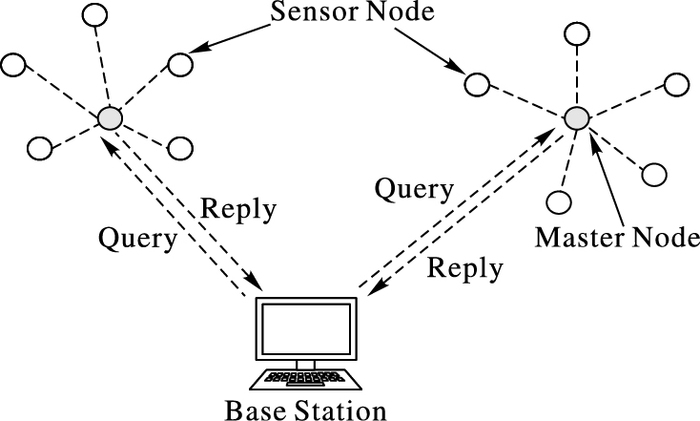

2 研究模型 2.1 网络模型现有的隐私保护查询算法主要基于两层无线传感器网络[11],网络模型如图 1所示。在两层无线传感器网络中,网络的下层由大量的传感器节点组成,特点是资源受限;网络的上层由少量的汇聚节点组成,汇聚节点存储传感器节点上传的感知数据并响应基站节点的查询请求,汇聚节点具有大存储、高计算等特点,能有效地缩短查询的响应时间,延长了网络的寿命。

|

图 1 两层传感器网络示意图 Figure 1 Schematic diagram of two-tiered sensor network |

文献[12]的研究表明通信是节点能量消耗的主要因素,利用数据聚集能够有效地降低无线传感器网络中的通信量,减少能量消耗,提高无线传感器节点的使用寿命。

假设对传感器节点与汇聚节点进行统一编号,记为{s1, s2, …, sn}。汇聚节点对周围的传感器节点传输的数据进行聚集操作,并将聚集后的数据传输给基站。聚集函数可定义为F(t)=f(v1(t), v2(t), …, vn(t)),其中vi(t)表示节点si在t时间段采集的数据。为了减少节点计算量,本文采用求和汇聚函数

为了简化网络中的通信量,本文在通用近似查询算法PGAQ(Privacy-preserving Generic Approximate Query)[13]的基础上提出一种新的等区间近似查询(Privacy-preserving Equal-Interval Approximate Query, PEIAQ)算法。PGAQ采用节点相似的传感器网络模型,基站把采集数据的值域划分成k个区间,然后同随机生成的参照向量一起下发至每个传感器节点,节点把采集的数据等信息上传基站,最后在基站构建方程组进行求解,进而完成一般近似查询。PEIAQ改进思路为:将原有的k个数据域区间简化成一个三元组{Vmin, Vmax, k},其中Vmin、Vmax分别表示采集数据值域的最小值、最大值,k表示进行查询时等区间的区间数。k值决定了数据采集的粒度,k值越大,近似度就越大,查询结果也就越模糊。

2.4 攻击模型无线传感器网络中攻击者主要可进行以下三类攻击:数据窃听攻击、数据篡改攻击和共谋攻击[14]。

1) 数据窃听攻击:攻击者对传感器节点间的无线通信链路进行监听,分析信号的特点,获取传输的信息。这类攻击者是无线传感器网络主要的攻击方式。2) 数据篡改攻击:攻击者通过俘获传感器节点伪造虚假数据、恶意改变或删除真实数据等方式影响传感器网络应用,因此篡改攻击对网络安全的威胁更大。3) 共谋攻击[15]:攻击者通过俘获网络中的多个传感器节点,扰乱网络通信。在共谋攻击中,随着攻击者破坏能力的不断增强,攻击者可能获得通信协议、加密密文、拓扑结构等隐私信息,从而破坏网络的安全性。相对于非共谋攻击,共谋攻击对网络安全的危害性更大。

3 等区间近似查询算法等区间近似查询算法PEIAQ的基本思想是将无线传感器节点采集的数据及其编号等信息蕴含在随机向量中,中间汇聚节点对上传向量进行求和汇聚,在基站构造线性方程组得到包含全局统计信息的直方图及对应的无线传感器节点编号,进而使用直方图中的统计信息进行近似查询。PEIAQ主要包括初始化阶段和查询阶段。

3.1 初始化阶段基站为每一个传感器节点si分配一个随机向量作为参照(称为参照向量)(a1, a2, …, am)T,为了防止信息泄露,基站还需为每一个传感器节点分配另一个随机向量作为干扰(称为干扰向量)(d1, d2, …, dm)T;基站将参照向量、干扰向量等信息进行加密后下发至各个传感器节点,传感器节点利用相应的密钥解密得到相应向量信息。

假设n个传感器节点为{s1, s2, …, sn},Vmin、Vmax表示传感器节点采集数据的最小值、最大值。初始阶段,基站随机生成一个m×n阶参照矩阵A为:

| $\left[ \begin{matrix} {{a}_{11}} & {{a}_{12}} & \cdots & {{a}_{1n}} \\ {{a}_{21}} & {{a}_{22}} & \cdots & {{a}_{2n}} \\ \vdots & \vdots & \ddots & \vdots \\ {{a}_{m1}} & {{a}_{m2}} & \cdots & {{a}_{mn}} \\ \end{matrix} \right].$ |

由于传感器节点si对应于参照矩阵A中的第i列参照向量(a1i, a2i, …, ami)T,而任意两个无线传感器节点的参照向量不同,因此参照矩阵A中需要满足条件:当i≠j时,(a1i, a2i, …, ami)T≠(a1j, a2j, …, amj)T。

3.2 查询阶段基站将查询命令广播给无线传感器节点后,节点从查询命令中解析出采集数据值域的最大值、最小值和划分粒度k值等信息,并进行以下操作。

1) 数据采集。

传感器节点采集数据,利用参照向量和干扰向量等信息将采集到的数据隐藏到生成的新向量中,即为结果向量。对于传感器节点,在查询周期t内采集数据后,生成的结果向量为

| $\left( \begin{matrix} {{r}_{1i}} \\ {{r}_{2i}} \\ \vdots \\ {{r}_{mi}} \\ \end{matrix} \right)=\left( \begin{matrix} {{a}_{1i}}\times {{K}_{i}}+{{d}_{1i}} \\ {{a}_{2i}}\times {{K}_{i}}+{{d}_{2i}} \\ \vdots \\ {{a}_{mi}}\times {{K}_{i}}+{{d}_{mi}} \\ \end{matrix} \right)$ |

其中:Ki为无线传感器节点si在查询周期t内所采集数据vi, t所在划分区间的编号,Ki的计算方法为:

2) 数据聚集。

当无线传感器节点采集数据后便会将结果向量上传给汇聚节点,汇聚节点对这些数据进行汇聚操作。假设某汇聚节点需要对j个传感器节点上传的数据进行汇聚,则得到的结果向量为:

| $\left( \begin{matrix} {{r}_{1}} \\ {{r}_{2}} \\ \vdots \\ {{r}_{m}} \\ \end{matrix} \right)=\left( \begin{matrix} {{r}_{11}} \\ {{r}_{21}} \\ \vdots \\ {{r}_{m1}} \\ \end{matrix} \right)+\left( \begin{matrix} {{r}_{12}} \\ {{r}_{22}} \\ \vdots \\ {{r}_{m2}} \\ \end{matrix} \right)+\cdots +\left( \begin{matrix} {{r}_{1j}} \\ {{r}_{2j}} \\ \vdots \\ {{r}_{mj}} \\ \end{matrix} \right)$ |

3) 基站处理。

基站收到数据后,先对其进行解密,然后把所有无线传感器节点上传的结果向量进一步进行聚集,得到最终结果向量R:

| $\left( \begin{matrix} \sum\limits_{i=1}^{n}{{{a}_{1i}}\times {{K}_{i}}+\sum\limits_{i=1}^{n}{{{d}_{1i}}}} \\ \sum\limits_{i=1}^{n}{{{a}_{2i}}\times {{K}_{i}}+\sum\limits_{i=1}^{n}{{{d}_{2i}}}} \\ \vdots \\ \sum\limits_{i=1}^{n}{{{a}_{mi}}\times {{K}_{i}}+\sum\limits_{i=1}^{n}{{{d}_{mi}}}} \\ \end{matrix} \right)$ |

结果向量R与所有节点的干扰向量进行差操作便可得到中间向量B=(b1, b2, …, bm)T,具体为:

| $\mathit{\boldsymbol{B}}=\left( \begin{matrix} {{b}_{1}} \\ {{b}_{2}} \\ \vdots \\ {{b}_{m}} \\ \end{matrix} \right)=\left( \begin{matrix} \sum\limits_{i=1}^{n}{{{a}_{1i}}\times {{K}_{i}}+\sum\limits_{i=1}^{n}{{{d}_{1i}}}} \\ \sum\limits_{i=1}^{n}{{{a}_{2i}}\times {{K}_{i}}+\sum\limits_{i=1}^{n}{{{d}_{2i}}}} \\ \vdots \\ \sum\limits_{i=1}^{n}{{{a}_{mi}}\times {{K}_{i}}+\sum\limits_{i=1}^{n}{{{d}_{mi}}}} \\ \end{matrix} \right)-\left( \begin{matrix} \sum\limits_{i=1}^{n}{{{d}_{1i}}} \\ \sum\limits_{i=1}^{n}{{{d}_{2i}}} \\ \vdots \\ \sum\limits_{i=1}^{n}{{{d}_{mi}}} \\ \end{matrix} \right)$ |

基站构造如下线性方程组:

| $\left\{ \begin{matrix} {{a}_{11}}\times {{K}_{1}}+{{a}_{12}}\times {{K}_{2}}+\cdots +{{a}_{1n}}\times {{K}_{n}}={{b}_{1}} \\ {{a}_{21}}\times {{K}_{1}}+{{a}_{22}}\times {{K}_{2}}+\cdots +{{a}_{2n}}\times {{K}_{n}}={{b}_{2}} \\ \vdots \\ {{a}_{m1}}\times {{K}_{1}}+{{a}_{m2}}\times {{K}_{2}}+\cdots +{{a}_{mn}}\times {{K}_{n}}={{b}_{m}} \\ \end{matrix} \right. $ | (1) |

方程组(1) 的系数矩阵为参照矩阵A,因此最终求得的解{K1, K2, …, Kn}即为节点采集数据所在区域编号,进而可以得到一个等区间的直方图。最终根据等区间直方图得到近似查询结果。

3.3 性能分析1) 查询结果精确度。

对于查询精确度,基站进行近似查询的精确度受区间划分三元组{Vmin, Vmax, k}的影响,当等区间的区间划分的越细,即划分粒度越小,则查询精度越高。

设E表示最终查询结果的误差,则有

2) 隐私性。

PEIAQ通过基站与传感器节点共享密钥可以防范攻击者的窃听攻击,使用扰动技术可以有效防范攻击者的篡改攻击,使用参照向量,可以防范攻击者的共谋攻击。具体分析如下:

预防数据窃听攻击:假设攻击者通过俘获聚集节点进行攻击,由于基站使用与传感器节点共享的密钥对每个传感器节点对应的参照向量进行加密,加密后由基站广播给传感器节点,汇聚节点无法得知传感器节点和基站共享的密钥,因此汇聚节点不能获得相应的参照向量。攻击者在不知道参照向量的情况下不能通过窃听的数据推导出节点ID信息和采集的数据信息,从而预防了数据窃听攻击。

预防数据篡改攻击:由于攻击者无法窃听到真实的隐私信息,因此在无法得知传感器节点参照向量的前提下无法伪造虚假数据、恶意改变原有数据,从而预防了数据篡改攻击。

预防共谋攻击:由于攻击者无法得知其他传感器节点的共享秘钥以及参照向量,因此无法俘获网络中的多个传感器节点来扰乱网络通信,从而预防了共谋攻击。

3) 稳定性。

本算法采用两层网络模型。在两层传感器网络中,一般传感器节点不需要存储大量数据、执行复杂的查询任务和发送数据到基站,而是把这些任务分配给配置高、稳定性好的中间节点来完成,这大大降低了传感器节点的存储成本、计算代价和通信开销,提高了网络的稳定性,从而尽可能降低了传感器及其网络出现故障所带来的影响。假如某个传感器节点无法正常工作或者网络出现故障,致使部分传感器网络没有上报感知数据,在基站构建线性方程组进行最后求解时,未上报数据的传感器节点所求解为零解,基站可将这些零解处理成缺失值,但这并不影响基站对其他节点的观测。

4 实验及分析为了验证等区间近似查询算法PEIAQ的性能,本章对算法PEIAQ与通用近似查询算法PGAQ在节点数、向量长度和查询周期等参数变化对通信量影响的情况进行比较。设实验参数的默认值如表 1所示。

| 表 1 实验参数默认值 Table 1 Default parameters in experiments |

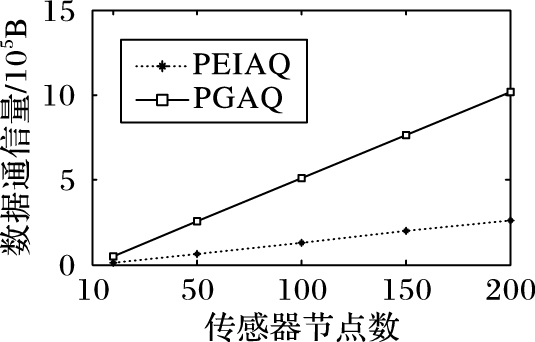

图 2显示在查询阶段,传感器节点数目n对算法PEIAQ与算法PGAQ的通信量的影响情况,由图可知,随着传感器节点数目的增多,PEIAQ的通信量增加幅度远小于算法PGAQ。由于PEIAQ在查询过程中传送的基本单位数据较少,PGAQ在基站向传感器节点下发数据时,需要传送k个采集区间,并在查询阶段对感知数据进行处理时需要对这k个区间一一检索;PEIAQ在基站向传感器节点下发数据时,只需传递一个三元组{Vmin, Vmax, k},在查询阶段处理采集数据时只需要进行一个简单运算。因此等区间近似查询算法具有低能耗、高效率等特点。

|

图 2 查询阶段的通信量 Figure 2 Data traffic in query phase |

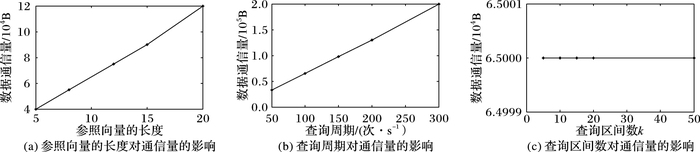

为了进一步验证各个参数对算法PEIAQ通信量的影响,实验分别对参照向量长度、查询次数和查询区间精度三个参数进行观察。图 3(a)显示了参照向量长度m对通信量的影响,由于参照向量的长度决定了查询阶段基本传送数据单元的大小,因此随着m的增大,数据通信量呈迅速上升趋势。图 3(b)显示了查询周期对通信量的影响,随着单位时间内查询次数的增多,数据通信量以线性方式增长。图 3(c)显示了查询区间数k取值对通信量的影响,由于k值的增加不会对基本传送数据单元的大小造成影响,因此数据通信量的变化呈现出一条直线。

|

图 3 各参数对数据通信量的影响 Figure 3 Influence of parameters on data traffic |

这一实验表明,查询区间精度对查询阶段的通信量几乎没有影响,增加查询区间的精度并不会给整个网络带来过多负担,但是参照向量的长度与传感器节点的数目对通信量影响较大,因此在实际网络的布置中,不应该采用增加参照向量的长度和传感器节点数目的方式来提高查询的精确性,这样会显著增加网络通信量,进而影响整个网络的寿命。

5 结语本文针对无线传感器网络隐私数据查询算法,研究了算法适用的网络模型、数据聚集模型以及攻击模型,在分析现有隐私数据查询算法的不足的基础上,以近似查询为切入点,提出一种安全性能更高,更加适用于两层传感器网络的等区间近似查询算法PEIAQ,PEIAQ借助数据扰动技术和传感器节点与基站共享密钥的方式来对隐私信息进行加密,保证了数据的隐私性。最后通过理论分析和仿真实验验证了等区间近似查询算法的有效性和安全性。

无线传感器网络数据融合面临着数据窃听、数据篡改和共谋等攻击的严峻挑战,因此数据完整性验证也是WSN的研究热点。下一步将主要研究数据完整性验证问题,使得无线传感器网络中的近似查询算法不仅保证了数据的隐私性和查询的精确性,还能对查询结果的完整性进行验证。

| [1] | BUTUN I, MORGERA S D, SANKAR R. A survey of intrusion detection systems in wireless sensor networks[J]. IEEE Communications Surveys & Tutorials, 2014, 16(1): 266-282. |

| [2] | 范永健, 陈红, 张晓莹. 无线传感器网络数据隐私保护技术[J]. 计算机学报, 2012, 35(6): 1131-1146. (FAN Y J, CHEN H, ZHANG X Y. Data privacy preservation in wireless sensor networks[J]. Chinese Journal of Computers, 2012, 35(6): 1131-1146.) |

| [3] | SHENG B, LI Q. Verifiable privacy-preserving range query in two-tiered sensor networks[C]//Proceedings of the 2008 IEEE 27th Conference on Computer Communications. Piscataway, NJ:IEEE, 2008:46-50. |

| [4] | FAN Y C, CHEN A L P. Efficient and robust sensor data aggregation using linear counting sketches[EB/OL].[2016-11-16]. http://web.nchu.edu.tw/~yfan/index.files/ipdps.pdf. |

| [5] | COMAN A, NASCIMENTO M A, SANDER J. A framework for spatio-temporal query processing over wireless sensor networks[C]//Proceedings of the 20041st International Workshop on Data Management for Sensor Networks:in Conjunction with VLDB. New York:ACM, 2004:104-110. |

| [6] | GENTRY C. Fully homomorphic encryption using ideal lattices[C]//Proceedings of the 41st Annual ACM Symposium on Theory of Computing. New York:ACM, 2009:169-178. |

| [7] | ZENG J, WU Y, WU Y, et al. Energy-efficient and privacy-preserving range query in participatory sensing[C]//Proceedings of the 2016 IEEE Trustcom/BigDataSE/ISPA. Piscataway, NJ:IEEE, 2016:876-883. |

| [8] | CUI J, ZHONG H, TANG X, et al. A fined-grained privacy-preserving access control protocol in wireless sensor networks[C]//Proceedings of the 9th International Conference on Utility and Cloud Computing. New York:ACM, 2016:382-387. |

| [9] | YU L, LI J Z, GAO H, et al. Enabling ε-approximate querying in sensor networks[J]. Proceedings of the VLDB Endowment, 2009, 2(1): 169-180. DOI:10.14778/1687627 |

| [10] | 戴华, 何瑞良, 杨庚, 等. 基于桶划分的两层传感网隐私保护Top-k查询[J]. 北京邮电大学学报, 2015, 38(5): 18-22. (DAI H, HE R L, YANG G, et al. Bucket partition based privacy-preserving Top-k query processing in two-tiered wireless sensor networks[J]. Journal of Beijing University of Posts and Telecommunications, 2015, 38(5): 18-22.) |

| [11] | GNAWALI O, JANG K Y, PAEK J, et al. The Tenet architecture for tiered sensor networks[C]//Proceedings of the 4th International Conference on Embedded Networked Sensor Systems. New York:ACM, 2006:153-166. |

| [12] | SZEWCZYK R, FERENCZ A. Energy implication of network sensor designs[EB/OL]. (2008-04-01)[2015-06-30]. http://bwrcs.eecs.berkeley.edu/Classes/CS252/Projects/Reports/robert_szewczyk.pdf.http://bwrcs.eecs.berkeley.edu/Classes/CS252/Projects/Reports/robert_szewczyk.pdf. |

| [13] | 范永健, 陈红, 张晓莹, 等. 无线传感器网络中隐私保护通用近似查询协议[J]. 计算机学报, 2014, 37(6): 918-920. (FAN Y J, CHEN H, ZHANG X Y, et al. Privacy-preserving generic approximate query in wireless sensor networks[J]. Chinese Journal of Computers, 2014, 37(6): 918-920.) |

| [14] | 张晓莹, 董蕾, 陈红. 无线传感器网络隐私保护范围查询处理技术[J]. 华东师范大学学报(自然科学版), 2015, 2015(5): 1-13. (ZHANG X Y, DONG L, CHEN H. Privacy-preserving range query processing in wireless sensor networks[J]. Journal of East China Normal University (Natural Science), 2015, 2015(5): 1-13.) |

| [15] | 迟令. 基于无线传感器网络的身份认证体系的研究[D]. 长春: 吉林大学, 2015: 11-12. (CHI L. The research of identity authenticantion system on wireless sensor networks[D]. Changchun:Jilin University, 2015:11-12.) http://cdmd.cnki.com.cn/Article/CDMD-10183-1015595097.htm |