现代社会的运转已经愈发离不开互联网,各类信息及工业控制系统,例如金融、交通、电力系统等,都需要互联网支撑其正常运转。而高级可持续性威胁(Advanced Persistent Threat, APT)[1]攻击的出现,给网络空间安全提出了一个棘手的挑战。APT的类型可分为两种:其一是窃密型,即入侵目标系统后窃取知识产权及其他信息,例如2011年10月发生的Duqu APT攻击[2];其二是破坏型,即入侵目标系统后破坏数据、软件甚至是硬件设施,例如2010年发生的Stuxnet APT攻击[3]。无论是窃密型还是破坏型APT攻击都能给运行在互联网上的信息系统造成严重危害。

Symantec和ANRC相继发布白皮书[4-5]指出,APT攻击目标极为明确,具有很强的反侦察能力,同时拥有高级而复杂的攻击工具与手段,一般使用一个或多个0day漏洞[6]实施攻击,因此防病毒软件很难检测并从系统中清除恶意代码。而APT攻击往往持续几个月甚至几年,可疑流量基本隐藏在正常流量当中,这给传统的入侵防御系统提出了极大的挑战。因此,为了增强对APT攻击的防御能力,有必要对APT攻击的攻击阶段、攻击目标和攻击方法展开研究,建立形式化模型,从而有针对性地防范APT攻击。

Hutchins等[7]针对常规的网络防御手段(例如入侵检测系统和防病毒系统)难以防范手段复杂多样的APT攻击的问题,以阻止APT攻击为目标,通过对各阶段攻击特点的分析,最先提出了APT攻击7阶段攻击链模型(Intrusion Kill Chain, IKC)。第一阶段是侦察,进行信息搜集和目标选择;第二阶段是武器化,进行APT恶意程序制作;第三阶段是传播,将恶意程序释放到目标系统;第四阶段是漏洞利用,运用操作系统和应用程序的漏洞触发恶意程序;第五阶段是安装,即安装远程控制软件或者后门程序;第六阶段是指控,即恶意程序与外部攻击者建立指控通路,使得攻击者能够控制内部网络;最后一个阶段是行动与目标,即实施破坏或是窃取信息。文中指出,攻击链中各阶段均按照顺序执行,任一阶段被阻止都会使得攻击失败。IKC模型使用攻击链来同时描述APT攻击的各个阶段以及其攻击手段,这样带来了从攻击阶段考虑表示粒度过细,而从攻击手段考虑表示粒度过粗的问题。Symantec公司先后在文献[4]和文献[8]中提到了APT攻击链,前者依次包含入侵、发现、获取和渗出四个阶段,后者在入侵阶段之前加入了侦察阶段。该攻击链模型较好地说明了APT攻击各阶段特点及典型的攻击方法,但是没有对APT攻击进行形式化描述,难以对其进行有效运用。Li等[9]更进一步地提出了APT攻击4阶段攻击模型,分别是准备阶段、进入阶段、驻留阶段和收割阶段。准备阶段主要完成信息搜集和恶意软件开发;进入阶段主要完成社会工程学攻击和直接攻击;驻留阶段完成内网信息搜集、提升权限、远程控制和横向移动[10];收割阶段主要完成信息回传和痕迹清理工作。文中也介绍了最新的社会工程学方法,如鱼叉式网络钓鱼[11]和水坑攻击[12]。但是该模型只分析了窃密型APT攻击而没有对破坏型APT攻击进行分析,也没有对APT攻击进行形式化定义。业界提出的渗透测试标准PTES[13]以攻击者的视角详细说明了一次网络攻击的攻击流程,包括情报搜集、威胁建模、漏洞分析、渗透攻击和后渗透攻击等。在每一个流程阶段都有相应的攻击要素和攻击方法,这对针对性防范APT攻击提供了参考。廉哲等[14]针对APT防御态势获取问题,使用软件定义网络(Software Defined Networking, SDN)技术架设虚拟蜜网。通过诱骗诱骗攻击者对网内节点进行攻击,可记录攻击行为并加以分析。

从Hutchins等[7]提出APT攻击链的7个阶段开始,IKC模型便广泛运用在APT攻击的表示中。该模型能够十分清晰地描述APT攻击进行的流程以及各个阶段的主要特点,但是没有对各阶段的主要攻击手段进行详细分析,同时也没有对模型进行明确的形式化描述。而APT攻击与传统的网络攻击有着较多不同,各阶段攻击手段之间存在着较为复杂的组合关系,单纯使用攻击链模型难以对其进行描述。针对上述问题,本文通过总结大量公开的APT攻击分析报告,结合分层攻击表示模型(Hierarchical Attack Representation Model, HARM)[15]提出一种APT攻击分层表示模型(Advanced Persistent Threat Hierarchical Attack Representation Model, APT-HARM),给出了APT攻击的形式化定义,并利用相关APT攻击案例对模型进行了对比说明。

1 APT攻击表示模型本文形式化地定义了两层的APT攻击分层表示模型APT-HARM,分别为上层的攻击链和下层的攻击树。

1.1 相关定义定义1 APT-HARM由三元组L=(AC, AT, M)表示。AC指模型上层的攻击链,aci指攻击链中某一阶段。AT指模型下层的攻击树,aci表示某一攻击阶段对应的攻击树。M=AC |→ AT指aci到aci的映射关系。

定义2 攻击链AC位于APT-HARM的上层,由有向图C=(S, E)表示。其中S是攻击链中aci的有限集;E={(aci, acj, Oi)},表示aci阶段完成目标Oi后可以迁移到acj阶段。

定义3 攻击树AT位于APT-HARM的下层,由三元组T=(M, W, G)表示。其中M表示可能采取的攻击手段或攻击子树的有限集,mi表示集中元素;W指以{(children, gate)}形式表示的二元组,其中children表示当前子树中的{mi},gate∈{AND-gate, OR-gate};G为当前攻击树的目标,整棵树的目标是完成AC中的攻击目标O。

定义4 原子攻击是指APT攻击中不可再分的攻击形态。一种攻击手段只可能是或不是原子攻击,非原子攻击由原子攻击组成。

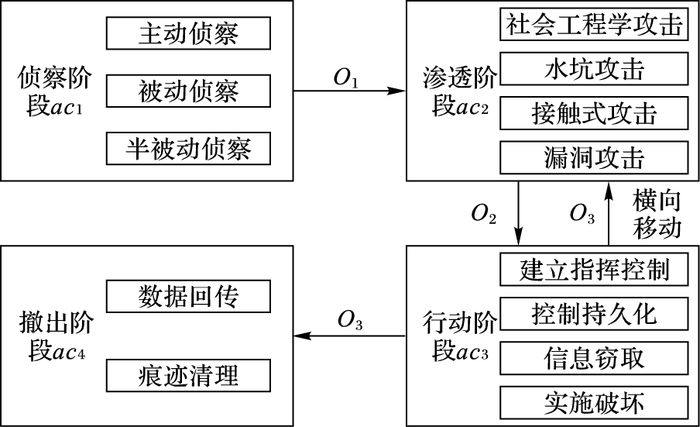

1.2 攻击链本文提出了以侦察(Reconnaissance)、渗透(Infiltration)、行动(Operation)和撤出(Exfiltration)的4攻击阶段攻击链RIOE。

1.2.1 侦查阶段侦察阶段ac1主要完成对攻击目标的信息搜集工作的目标O1。手段主要包括主动信息侦察、被动信息侦察和半被动信息侦察。在主动信息侦察中,攻击者要主动连接目标进行侦察,其主要的行为特点是扫描(Scanning),这种侦察方式能够获取到第一手且准确的信息,但由于主动信息侦察可能会被目标系统的网络防护设备发现,因此较少运用。在被动信息侦察中,攻击者不会发送任何流量给目标,只使用公开的第三方信息,这种侦察方式足够隐蔽,但是通过第三方获取到的信息可能过时甚至不正确。尽管如此,由于不会被目标系统所发现,被动信息侦察往往是APT攻击者的首选。半被动信息侦察介于主动信息侦察和被动信息侦察之间,其将侦察行为尽量伪装成正常的网络流量和网络行为,目标系统可能会探测到侦查行为,但是无法对其进行溯源。

1.2.2 渗透阶段渗透阶段ac2主要完成对攻击目标进行渗透的目标O2。主要手段包括社会工程学攻击、水坑攻击、接触式攻击和漏洞攻击。社会工程学攻击[16]是一种通过社交网络或是其他途径获取目标敏感信息,随后利用这些信息进行进一步渗透的攻击方式。这种渗透方式利用了人性弱点,十分隐蔽,且难以被安全系统所察觉,攻击成功率较高。水坑攻击是在一种较为特殊的社会工程学方法,因此单独将其提出,主要手段是通过了解目标人员经常访问的网站,然后将其攻陷并植入恶意代码,当目标人员再次访问该网站时就会触发网页中的恶意代码,执行攻击者的指令。这样既不会直接发送攻击流量避免被溯源,也可以提高攻击的成功率和准确率。接触式攻击即采用非技术手段接触目标系统(例如直接插入U盘),植入APT病毒,这种方式成本代价较高,但是特异性和成功率非常高。漏洞攻击是较为底层的攻击方式,除了通过社会工程学手段直接获取目标系统管理权限外,几乎所有的其他攻击手段都要通过漏洞攻击加以实施。在实际的APT攻击中大量使用被称为0day漏洞[17]的当前未知漏洞,从而突破现有的安全防护体系获得系统控制权。

1.2.3 行动阶段行动阶段ac3主要完成在获取目标系统控制权后对攻击目标进行信息搜集或实施破坏的目标O3。主要手段包括建立指挥控制、控制持久化、信息窃取、实施破坏和横向移动。为了长时间在目标系统内行动,攻击者会用尽一切手段保持自身的隐蔽性。建立指挥控制(Command & Control, C2) 通常是攻击者获取目标系统控制权后的第一个行动。通过隐蔽和加密信道,例如通过洋葱路由(The Onion Router, TOR)进行通信,或是包装成正常数据通信的信道对目标系统内植入的病毒进行指挥控制通信。控制持久化的目的是为了了解目标系统的硬件、软件和网络环境和寻找相应漏洞,有针对性地投送远程控制木马和后门等,以之对系统进行长期控制。信息窃取和实施破坏是整个APT攻击的核心目标。在获取系统控制权限、建立指挥控制链路、进行环境检查并上传相关工具后,攻击者开始依据最开始设定的目标进行信息窃取或是破坏活动。横向移动可以理解为渗透扩大化,即以已攻陷或是通过已攻陷的系统对同一网络中的其他系统进行渗透。对于攻击者而言攻击链又回到了渗透阶段。在真实的APT攻击中,攻击者往往不能直接获取到所需要的系统管理权限,需要逐步对核心系统进行渗透攻击。

1.2.4 撤出阶段撤出阶段ac4主要完成在预定行动完成后执行数据回传和痕迹清理的目标O4。主要手段包括回传敏感数据和删除日志记录。确定回传路径是回传敏感数据之前的必要操作,通常攻击者会选择与指控信道不同的路径进行信息回传,通过隐蔽和加密信道或是包装成正常数据通信进行数据回传。在数据回传时,攻击者需要确定控制链是否能够覆盖回传路径。由于过大的外泄流量会导致目标系统的察觉,因此有必要对回传的信息流量进行稀释,使其隐藏在常规的通信流量中,这使得要获得完整的数据需要相当长的时间,而文献[4]指出,APT攻击的平均时间为145 d,而最长可达660 d,因此攻击者有足够时间获取到完整信息。在完成信息回传的同时,攻击者也要对攻击痕迹进行清理,防止被溯源。然而攻击者很难只清除自身活动的日志,特别是日志数量较多且存在备份的条件下。因此攻击者一般将攻击伪装成正常行为躲避日志审查,在必要时将删除所有日志。

1.2.5 形式化表示攻击链AC由有向图C=(S, E)表示。其中S={ac1, ac2, ac3, ac4},ac1至ac4分别代表侦查阶段、渗透阶段、行动阶段和撤出阶段;E={(ac1, ac2, O1), (ac2, ac3, O2), (ac3, ac2, O3), (ac3, ac4, O3)},其中(ac3, ac2, O3)代表横向移动。其图形表示如图 1所示。

|

图 1 攻击链的图形化表示 Figure 1 Graphical representation of attack chain |

攻击链中每一阶段都有其对应的完成各阶段目标的攻击树。前述各阶段的攻击手段均由对应的原子攻击组成。

1.3.1 侦察攻击树侦察攻击树由主动信息侦察子树、被动信息侦察子树和半被动信息侦察子树组成,分别记为mr1,mr2和mr3。表 1中at1列出了侦察攻击树中包含的攻击方式。

| 表 1 攻击树详细信息 Table 1 Detailed information of attack tree |

在主动信息侦察中包含端口扫描、操作系统扫描、漏洞扫描和网络拓扑探查4种。被动信息侦察种包含WhoIS查询和搜索引擎查询,著名的Google Hacking就属于搜索引擎查询。半被动信息侦察包括网络爬虫侦察和社交网络侦察。

1.3.2 渗透攻击树渗透攻击树由社会工程学子树、水坑攻击子树、接触式攻击子树和漏洞攻击子树组成,分别记为mi1,mi2,mi3和mi4。表 1中at2列出了渗透攻击树中包含的攻击方式。

社会工程学攻击包括鱼叉式网络钓鱼(Spear phishing)、网页钓鱼和社会工程学字典攻击等。在APT攻击中的鱼叉式网络钓鱼与传统意义上的钓鱼攻击不同,其前期收集了目标用户的相关社会信息,包括但不限于姓名、工作单位、职务等,大部分的垃圾邮件过滤器都难以对其进行有效防范,而依靠制定使用规定和用户培训也没有达到杜绝鱼叉式网络钓鱼的作用[18],因此这是攻击者进行渗透的重要手段。水坑攻击包括注入攻击、跨站脚本攻击(Cross-Site Scripting, XSS)和跨站请求伪造(Cross-Site Request Forgery, CSRF)。接触式攻击包括移动存储设备接触和其他接触方式。漏洞攻击包括硬件漏洞攻击、操作系统漏洞攻击和应用系统漏洞攻击。无论是社会工程学攻击、水坑攻击还是接触式攻击,为了使得渗透行为不被目标防御系统察觉,最终都要使用漏洞攻击。从防御者的角度看,如何减少可被攻击者利用的漏洞成为防御APT攻击的关键问题之一。

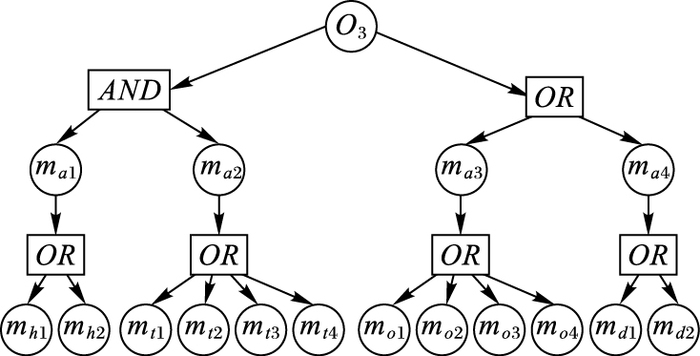

1.3.3 行动攻击树行动攻击树由建立指挥控制子树、控制持久化子树、信息窃取子树、实施破坏子树组成,分别记为ma1,ma2,ma3和ma4。表 1中at3列出了行动攻击树中包含的攻击方式。

建立指挥控制主要涉及到加密通信和隐蔽通信,加密通信包括使用SSL/TLS和自定义的加密协议进行通信;隐蔽通信包括利用TCP/IP协议的未定义部分和伪装成正常协议的通信形式。控制持久化包括放置后门,放置木马和内存驻留。内存驻留是APT木马的高级形式,即不存在磁盘上的数据文件,一直驻留在系统内存中,因此难以发现与清除。信息窃取包括硬件信息搜集、操作系统信息搜集、应用程序信息搜集和用户信息搜集。实施破坏包括破坏硬件和损毁数据。

横向移动将部分或整个攻击流重定向到了渗透阶段,利用目前被攻陷的系统作为跳板或通路对更深层的系统进行渗透,直至完成预定目标。

1.3.4 撤出攻击树撤出攻击树由执行数据回传子树和删除日志记录子树组成,分别记为me1和me2。表 1中at4列出了撤出攻击树中包含的攻击方式。

执行数据回传主要涉及到确定回传路径、加密通信和隐蔽通信。而后两者在行动阶段中也起着关键作用,因此防御方如果能够阻断其进行加密和隐蔽通信则能够有效切断APT攻击链。删除日志记录包括设备日志销毁、操作系统日志销毁和应用系统日志销毁。

1.3.5 形式化表示以行动攻击树为例对攻击树形式化定义进行说明。其余各阶段攻击树的表示与之类似,不再赘述。

行动攻击树以T=(M, W, G)表示,其中M={ma1, ma2, ma3, ma4},W={({ma1, ma2}, AND-gate, O3), ({ma3, ma4}, OR-gate, O3)},G=O3。对于建立指挥控制子树Ta1m而言M={mk1, mk2},W=({mk1, mk2}, AND-gate, ma1),G=ma1。对于控制持久化子树Ta2m而言,M={mt1, mt2, mt3, mt4},W=({mt1, mt2, mt3, mt4}, OR-gate, ma2),G=ma2。对于信息窃取子树Ta3m而言,M={mo1, mo2, mo3, mo4},W=({mo1, mo2, mo3, mo4}, OR-gate, ma3),G=ma3。对于实施破坏子树Ta4m而言,M={md1, md2},W=({md1, md2}, OR-gate, ma4),G=ma4。图形表示如图 2所示。

|

图 2 行动攻击树的图形表示 Figure 2 Graphical representation of operation attack tree |

APT-HARM三元组L=(AC, AT, M),AC={ac1, ac2, ac3, ac4},AT={at1, at2, at3, at4},M={ac1 |→ at1, ac2 |→ at2, ac3 |→ at3, ac4 |→ at4}。其中AC在1.2.5节中进行了说明,AT在1.3.5节中进行了说明。

2 典型APT案例分析Duqu 2.0攻击[19]和夜龙(Night Dragon)攻击[20]是较为典型的APT攻击,前者针对世界领先信息安全厂商卡巴斯基实施信息窃取,后者针对欧美主要能源公司实施信息窃取。本节从这两个典型案例出发,对APT-HARM模型与IKC模型进行对比分析。

2.1 Duqu 2.0攻击Duqu 2.0攻击链包含有RIOE的全部四个阶段,即侦查阶段、渗透阶段、行动阶段和撤出阶段。

在侦察阶段,攻击者至少掌握了目标的社会关系(实验室员工)、电子邮件地址、计算机操作系统及其漏洞信息(0day漏洞)、初步拓扑信息;因此攻击者使用了主动信息侦察、被动信息侦察和半被动信息侦察,其中使用了操作系统扫描、漏洞扫描、网络拓扑探查、WhoIS查询和社交网络侦察等。

在渗透阶段,攻击者采用了极其具有针对性的电子邮件钓鱼,利用邮件将带有攻击载荷的word文档发送给目标,诱骗目标打开该文档,利用CVE-2014-4148漏洞获取系统控制权,因此,攻击者使用了社会工程学攻击和漏洞攻击,其中使用了鱼叉式网路钓鱼和操作系统漏洞攻击等。

在行动阶段,攻击者首先攻击者利用CVE-2014-6324和CVE-2015-2360漏洞将自身权限提升至管理员级别,随后利用被感染的计算机作为跳板攻击域内其他计算机,同时使用MSI安装包释放支持C2控制(182.253.220.29和186.226.56.103) 的远程后门程序。使用正常的SSL和HTTP协议进行通信,同时使用图片信息隐藏技术进行通信。Duqu 2.0使用的代码驻留方式十分特别,绝大部分代码运行在内存中,这样就很难发现磁盘上的异常。针对大规模断电导致内存信息丢失的问题,Duqu 2.0在少数直连外部网络的计算机中驻留了支持远程桌面的后门程序,一旦发生载荷丢失问题可以立即重新安装。Duqu 2.0可以看作是一个攻击平台,其通过不同的载荷实现不同的功能。在卡巴斯基实验室的报告中共描述了5种载荷,100多种载荷插件以实现不同的功能,主要可以分为横向移动和信息窃取两类。就后者而言,其主要搜集USB设备、DHCP及路由设备、已连接的打印机、网络适配器设置、防火墙策略等硬件信息;搜集运行进程列表、活跃终端会话、所有网络共享、安装的程序、域管理员SID及密码HASH等操作系统信息;搜集POP3密码、VNC密码,数据库实例信息,PuTTY主机密钥及会话等应用系统信息。因此,攻击者建立了指挥控制,使用了控制持久化技术和进行了信息窃取。其中使用了行动攻击树中除了破坏硬件和损毁数据的所有手段。

在撤出阶段,攻击者执行了数据回传和删除日志记录。在数据回传过程中,攻击者映射了内部网络的拓扑结构,突破了卡巴斯基互联网代理服务器,通过Windows管道,服务器信息通信(Server Message Block,SMB)等通过自定义的私有加密协议和与行动阶段类似的通信方式进行数据回传。同时,为了擦除攻击痕迹,攻击者删除了所有与攻击有关的日志信息,以至于卡巴斯基只发现了初始攻击来自于亚太地区某个员工的钓鱼邮件却无法发现攻击来源。因此,攻击者执行了撤出攻击树所有的攻击手段。表 2对APT-HARM模型与IKC模型对Duqu 2.0攻击的表示进行了对比。

| 表 2 两种模型对Duqu 2.0 APT攻击表示的比较 Table 2 Comparison between APT-HARM and IKC in representation of Duqu 2.0 APT attack |

Night Dragon攻击的攻击链同样包括RIOE的全部四个阶段。

在侦查阶段,攻击者至少掌握了目标的社会关系(敏感计算机使用员工)以及其电子邮件地址、网页后台数据库软件信息以及其漏洞信息(SQL注入漏洞)、初步的拓扑信息。因此,攻击者使用了主动信息侦察,被动信息侦察以及半被动信息侦察,其中,使用了端口扫描、漏洞扫描、网络拓扑探查、搜索引擎查询、WhoIS查询和社交网络侦察等攻击手段。

在渗透阶段,攻击者通过直接利用SQL注入漏洞进入管理后台获得网页服务器远程执行代码权限,随后发动了鱼叉式网络钓鱼攻击,利用邮件将远程控制工具(Remote Administration Tool, RAT)直接发送给目标人员,诱骗其运行程序使攻击者获得了目标人员操作系统的管理权限。因此,攻击者使用了社会工程学攻击和漏洞攻击,其中使用了鱼叉式网络钓鱼和应用系统漏洞攻击等。

在行动阶段,攻击者利用被攻陷的网页服务器和用户计算机作为跳板感染其他计算机,同时在被攻陷的网页服务器上建立C2服务器,并释放称为“zwShell”的RAT工具。攻击者通过虚拟专用网(Virtual Private Network,VPN)绕过了防火墙和DMZ直接进入内部网络进行横向移动扩大攻击,攻击者关闭了被攻陷的内网计算机上的代理设置,使得内网计算机能够直接与互联网进行通信。在控制持久化上,攻击者使用了动态DNS技术来保证被攻陷计算机总能通过特定域名访问到C2服务器,这些域名包括is-a-chef.com,thruhere.net等公开的动态DNS服务提供商,因此难以对攻击者进行溯源。攻击者使用正常的HTTP协议与被攻陷计算机进行数据传输,同时与RAT通信时使用了身份验证机制。zwShell被设计为插件扩展式的多功能RAT工具,在迈克菲的报告中共提到了7种不同的攻击载荷,包括文件窃取、屏幕录制、命令执行、键盘监视等功能。因此,攻击者建立了指挥控制,使用了控制持久化技术和进行了信息窃取,同样使用了行动攻击树中除破坏硬件和损毁数据的所有手段。

在撤出阶段,攻击者执行了数据回传。在此过程中,攻击者通过zwShell直接将获取到的数据上传至C2服务器上,进而转发至攻击者手中,攻击者似乎对回传的数据没有使用任何加密手段,直接明文进行回传。在报告中没有明确提到攻击者删除日志记录的操作,因此攻击者执行了数据回传操作,其中进行了确定回传路径和隐蔽通信。表 3对APT-HARM模型与IKC模型对夜龙攻击的表示进行了对比。

| 表 3 两种模型对夜龙APT攻击表示的比较 Table 3 Comparison between APT-HARM and IKC in representation of Night Dragon APT attack |

APT-HRAM模型相较IKC模型有三点改进。一是合理划分了攻击阶段与攻击手段。IKC模型使用攻击链统一描述APT攻击中的攻击阶段与攻击手段,这样就使得APT攻击的表示从攻击阶段而言粒度过细,而从攻击手段而言粒度过粗,本模型通过合并多余的攻击阶段和分别研究各阶段的攻击手段解决了这一问题。二是形式化地定义和表示了攻击阶段与攻击手段的内部关系。通过将APT攻击的表示分为两层,既通过攻击链突出了APT攻击阶段递进关系,也通过攻击树表示了各攻击手段的内部逻辑关系以及攻击手段与攻击链中各攻击阶段的组合关系。三是补充了IKC的攻击阶段。在IKC模型中没有提到APT攻击的结束阶段,对APT攻击的表述不够完整,APT-HARM模型提出了撤出阶段并分析了可能的攻击手段。

3 结语本文通过对大量公开的APT攻击事件的总结分析,结合APT攻击链模型和HARM模型,提出了APT攻击分层表示模型APT-HARM,并利用典型APT攻击对本对模型与IKC模型进行了对比分析。APT-HARM模型将APT攻击分为两层进行表示,上层为4个阶段组成的攻击链,下层为各阶段所可能采取攻击手段组成的攻击树。本模型相较于IKC模型具有结构划分合理、攻击描述完备准确的优点。APT攻击依靠完整的攻击链,因此只要切断任意环节就可以阻止APT攻击。基于本模型可以对APT防御作进一步研究,如分析APT攻击中可能采取的关键攻击手段,有针对性地进行防护,从而阻止APT攻击。

| [1] | BREWER R. Advanced persistent threats:minimising the damage[J]. Network Security, 2014, 2014(4): 5-9. DOI:10.1016/S1353-4858(14)70040-6 |

| [2] | BENCSÁTH B, PÉK G, BUTTYÁN L, et al. The cousins of Stuxnet:Duqu, Flame, and Gauss[J]. Future Internet, 2012, 4(4): 971-1003. DOI:10.3390/fi4040971 |

| [3] | LANGNER R. Stuxnet:dissecting a cyberwarfare weapon[J]. IEEE Security & Privacy, 2011, 9(3): 49-51. |

| [4] | Symantec. Advanced persistent threats:a Symantec perspective[EB/OL].[2016-11-17]. http://www.symantec.com/content/en/us/enterprise/white_papers/b-advanced_persistent_threats_WP_21215957.en-us.pdf. |

| [5] | ALBULIWI R. ANRC Advanced Persistent Threat (APT) whitepaper[R]. San Antonio, Texas:ANRC, LLC, 2012. |

| [6] | LAST D. Forecasting zero-day vulnerabilities[C]//Proceedings of the 11th Annual Cyber and Information Security Research Conference. New York:ACM, 2016:Article No. 13. |

| [7] | HUTCHINS E M, CLOPPERT M J, AMIN R M. Intelligence-driven computer network defense informed by analysis of adversary campaigns and intrusion kill chains[EB/OL].[2017-01-24]. http://www.lockheedmartin.com/content/dam/lockheed/data/corporate/documents/LM-White-Paper-Intel-Driven-Defense.pdf?__hstc=24651237.ec7d57cd5d75bb934ed81dd4f337ee29.1415232000057.1415232000058.1415232000059.1&__hssc=24651237.1.1415232000060&__hsfp=3972014050. |

| [8] | DOHERTY S, BANERJEE D. Orchestrating Software Defined Networks (SDN) to disrupt the APT kill chain[EB/OL].[2016-12-07]. https://wenku.baidu.com/view/9c8b8d460c22590103029d15.html. |

| [9] | LI M, HUANG W, WANG Y, et al. The study of APT attack stage model[C]//Proceedings of the 2016 IEEE/ACIS 15th International Conference on Computer and Information Science. Washington, DC:IEEE Computer Society, 2016:1-5. |

| [10] | FAWAZ A, BOHARA A, CHEH C, et al. Lateral movement detection using distributed data fusion[C]//Proceedings of the 2016 IEEE 35th Symposium on Reliable Distributed Systems. Washington, DC:IEEE Computer Society, 2016:21-30. |

| [11] | HONG J. The state of phishing attacks[J]. Communications of the ACM, 2012, 55(1): 74-81. DOI:10.1145/2063176 |

| [12] | O'GORMAN G, MCDONALD G. The elderwood project[R]. Mountain View, CA:Symantec Corporation, 2012. |

| [13] | Penetration Testing Execution Standard. PTES technical guidelines[EB/OL].[2017-03-09]. http://www.pentest-standard.org/index.php/Main_Page. |

| [14] | 廉哲, 殷肖川, 谭韧, 等. 面向网络攻击态势的SDN虚拟蜜网研究[J]. 空军工程大学学报(自然科学版), 2017, 18(3): 82-88. (LIAN Z, YIN X C, TAN R, et al. Research on SDN virtual honeynet for network attack situation[J]. Journal of Air Force Engineering University (Natural Science Edition), 2017, 18(3): 82-88.) |

| [15] | HONG J B, KIM D S. Assessing the effectiveness of moving target defenses using security models[J]. IEEE Transactions on Dependable and Secure Computing, 2016, 13(2): 163-177. DOI:10.1109/TDSC.2015.2443790 |

| [16] | NELSON J, LIN X, CHEN C, et al. Social engineering for security attacks[C]//Proceedings of the 20163rd Multidisciplinary International Social Networks Conference on Social Informatics. New York:ACM, 2016:Article No. 6. |

| [17] | WANG L, JAJODIA S, SINGHAL A, et al. k-zero day safety:a network security metric for measuring the risk of unknown vulnerabilities[J]. IEEE Transactions on Dependable and Secure Computing, 2014, 11(1): 30-44. DOI:10.1109/TDSC.2013.24 |

| [18] | JUNGER M, MONTOYA L, OVERINK F J. Priming and warnings are not effective to prevent social engineering attacks[J]. Computers in Human Behavior, 2017, 66: 75-87. DOI:10.1016/j.chb.2016.09.012 |

| [19] | Global Research and Analysis Team. The Duqu 2.0 technical details[R]. Moscow:Kaspersky Lab, 2015. |

| [20] | McAfee Foundstone Professional Services and McAfee Labs. Global energy cyberattacks:"Night Dragon"[R]. Santa Clara, CA:McAfee Inc, 2011. |