2. 四川警察学院 计算机科学与技术系, 四川 泸州 646000;

3. 宜宾学院 计算机与信息工程学院, 四川 宜宾 644000

2. Department of Computer Science and Technology, Sichuan Police College, Luzhou Sichuan 646000, China;

3. School of Computer and Information Engineering, Yibin University, Yibin Sichuan 644000, China

射频识别技术(Radio-Frequency Identification,RFID)作为物联网的主要技术之一,目前已广泛应用于工业和商业领域,如智能控制、车载物联网、供应链管理、门禁访问控制、智能医疗管理等。一个典型的RFID应用系统由标签(Tag)、阅读器/查询器(Reader/Interrogator)、后台服务器(Back-end Server)组成。基于制造成本考虑,标签的计算能力和存储能力有限。根据芯片供电来源,标签分为三类:有源标签、无源标签和半有源标签。有源标签由芯片集成电池供电,可主动发送信号,通信距离较长。无源标签内置线圈天线,靠阅读器发送的射频能量供电,因而其通信距离有限。半有源标签在休眠状态时由集成于芯片的电池供电,以维持芯片电路所需能量;当与阅读器通信时,靠阅读器发送的射频能量供电。阅读器具有较强的计算能力,用于查询标签并转发收到的标签信息至后台服务器。后台服务器有很强的计算能力和存储能力,用于检索/盘点标签及其所附着物品的信息。RFID系统典型结构如图 1所示。

|

图 1 RFID系统典型结构 Figure 1 Typical structure of an RFID system |

对标签的认证是RFID系统的基本功能。标签中存储有标签标识符、密钥等秘密信息,只有当服务器(通过阅读器)成功认证标签后,用户才能从系统数据库中检索到该标签及其附着物品的相关信息。因此,在协议层面上,RFID应用需要标签认证协议作为支撑。

基于RFID的应用(尤其是供应链管理),标签会从制造商转移到标签发行者,再由发行者转移到物品供应商,或再从一级物品供应商转移到二级供应商,并最终随商品流通至用户。在标签转移过程中,其标识符和密钥等信息(即标签所有权,Tag ownership)将会从标签当前拥有者的服务器转移到新拥有者的服务器。此后,新的拥有者便能利用阅读器成功发起对标签的认证,并获取标签及其附着产品的相关信息。因此,标签所有权转移也需要相应协议的支撑。

但随着RFID技术的深入应用,各种安全问题也随之而来,如标签及其持有者的隐私泄露问题、标签数据的安全问题[1]等。导致这些问题的原因之一是标签性能低,如仅支持异或运算、冗余校验、伪随机数产生器(为了控制标签的商用成本);另一个原因是RFID协议的设计缺陷和协议安全模型的缺乏。考虑到对安全要求较高的应用,如各类金融卡、电子护照/驾照、重要门禁等,低性能标签已不能满足此类应用要求。因此,支持公钥加密、尤其是椭圆曲线加密(Elliptic Curve Cryptography, ECC)的标签应运而生[2-7]。

1 相关工作文献[8]提出了第一个基于ECC的RFID标签认证协议,但该协议对标签的身份标识符没有采取保护措施,因此标签不具有匿名性,存在隐私泄露问题;文献[9]提出了一个阅读器-标签双向认证协议,但文献[10]中指出该协议不具备标签隐私保护,并易受标签假冒攻击和服务器假冒攻击;基于文献[9]的工作,文献[11]提出了一个改进的认证协议,但文献[12]中指出该协议不具有标签的前向隐私保护,并引入Hash函数改进了该协议;文献[13]提出了基于ECC的双向认证协议,并声称该协议达到了标签的强隐私保护,但文献[14]的分析表明,在主动攻击的情况下,该协议并不具有标签隐私保护,同时该文献也给出了一个改进版的协议;文献[15]提出了一个基于ECC的认证协议,但是该协议一次执行,标签计算开销大(需要计算5个椭圆曲线点乘),并易受密钥泄露攻击[16];文献[17]基于ECC和Hash函数,设计了一个双向认证协议,但是文献[18]中指出该协议容易遭受拒绝服务攻击。

对于标签所有权转移,通常情况下: 1) 标签(Ti)的当前拥有者(OC)为防止新的拥有者(ON)分析Ti在所有权转移之前的历史行为,会发起与Ti的认证,并改变标签中的密钥(甚至标识符)等所有权信息;2) OC将更新后的标签所有权信息发送给ON;3) 为防止OC发起对Ti的后续认证及分析其后续行为,ON会发起一次与Ti的认证,并更新Ti中的密钥(甚至标签符)等信息以完成标签所有权转移。

文献[19]给出了一个具有标签身份验证、双向认证和所有权转移的方案,该方案由标签初始化、双向认证子协议、标签发行者验证子协议及标签所有权转移子协议构成;但该方案易受标签以前持有者发起的隐私攻击。文献[20]也提出了一个基于公钥加密的标签所有权转移方案,但所有权转移过程需要一个可信第三者参与。虽然文献[19-20]中的方案都支持标签认证和所有权转移功能,但方案较复杂;而目前大部分的认证协议仅具有标签认证功能。因此,为简化协议设计及方便RFID应用,设计安全的、并具备标签所有权转移功能的认证协议显得很有必要。

基于上述工作,针对支持椭圆曲线加密的标签,本文提出了一个阅读器与标签的双向认证协议。该协议具备:1) 支持标签所有权转移;2) 阅读器常量时间识别标签;3) 阅读器与标签的双向认证;4) 标签隐私保护;5) 满足其他安全要求;6) 标签计算开销和协议通信开销小。此外还给出了该协议的简化版,该简化版协议仅实现阅读器对标签的单向认证,以减小协议开销,但不支持标签所有权转移。

2 预备知识 2.1 椭圆曲线加密文献[21-22]提出了椭圆曲线加密体制:素域GF(q)上的椭圆曲线E(a, b)是对于固定的a和b,满足形如方程y2=x3+ax+b (mod q)(4a3+27b2≠0 (mod q))的所有点,外加一个无穷远点O的集合。椭圆曲线上的加法运算法则[23]包括:

1) 加法单位元为O。

2) 若P、Q为互逆点, 则P+Q=O。

3) 若P(xP, yP)与Q(xQ, yQ)不为互逆点, 则P+Q=R(xR, yR),其中:xR=λ2-xP-xQ, yR=λ(xP-xR)-yP,λ=(yQ-yP)/(xQ-xP)。

4) 倍点运算:P(xP, yP)+P(xP, yP)=2P(xP, yP)=R(xR, yR),其中:xR=λ2-2xP, yR=λ(xP-xR)-yP, λ=(3xP2+a)/2yP。

5) 标量乘法:mP=P+P+…+P(共m个点作加法运算)。此外,加法运算还满足交换律和结合律。

2.2 计算性Diffie-Hellman问题给定素域GF(q)上的椭圆曲线E,点P为E上阶为n的循环加群G的生成元,已知P, aP, bP∈G(a, b∈Zn*且未知),计算abP。

2.3 单向Hash函数单向Hash函数h(·)是能将任意长度的输入串/消息X映射到一个固定长度串Y的函数,其输出串Y称为X的Hash值,该函数具有如下性质[24]:1) X为任意长度;2) Y长度固定;3) 给定算法h(·)和X,容易计算得到Y;4) 给定算法h(·),要找到两个不同的输入串x1≠x2,使得h(x1)=h(x2)是计算上不可行的。

如果Hash函数h(·):X→Y是安全的Hash函数,那么下面三个问题是难解的:1) 原像问题,即已知y∈Y,求x∈X,使得h(x)=y是困难的;2) 第二原像问题,即已知x∈X,求x′∈X,使得x≠x′且h(x)=h(x′)成立;3) 碰撞问题,即找到x, x′∈X,使得x≠x′且h(x)=h(x′)成立。

3 提出的RFID认证协议针对支持ECC的RFID标签,本章提出一个阅读器与标签的双向认证协议。下面给出本文所使用的符号和协议的流程描述,并给出相应解释。

3.1 符号为方便描述,表 1列出了后续章节所使用的相关符号。

| 表 1 符号说明 Table 1 Notations |

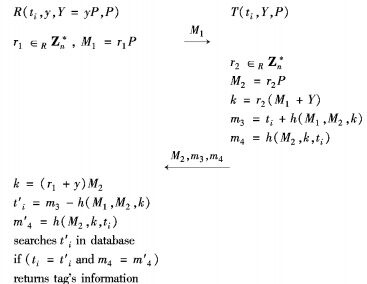

由于阅读器和后台服务器支持复杂的密码运算,具有较强的运算能力和存储能力,双方在通信前会建立安全信道。因此,为简单起见又不失一般性,假定阅读器集成后台数据库。图 2给出了本文所提出协议(简称PⅠ)的流程描述。

|

图 2 本文协议PⅠ的流程 Figure 2 Process of the proposed protocol (abbreviated as PⅠ) |

1) 阅读器R产生一个随机数r1,并计算M1=r1P,然后发送M1至标签Ti。

2) 当收到M1,标签Ti产生随机数r2,并计算M2=r2P, k=r2(M1+Y), m3=ti+h(M1, M2, k)和m4=h(M2, k, ti),然后发送M2, m3和m4至R。

3) 当收到M2, m3和m4,R计算k=(r1+y)M2, ti′=m3-h(M1, M2, k), m4′=h(M2, k, ti), m4″=h(M2, k, tio),然后以ti′为索引检索标签。如果数据库中存在一条记录ti满足:ti=ti′且m4=m4′,或者存在一条记录tio满足:tio=ti′且m4=m4″,那么说明R对Ti认证成功,R将为用户返回该标签的相关信息,并计算m5=h(M1, M2, k, ti′), tio=ti′和ti=[h(ti′, k)]lT。如果R认证Ti失败,R将选择一个随机值m5∈R{0, 1}lH。最后,R发送m5至Ti。

4) 收到m5后,Ti检查m5=h(M1, M2, k, ti)是否成立,如果成立,Ti计算并更新标识符为ti=[h(ti, k)]lT;否则,Ti认证R失败,不更新身份标识符。

4 协议分析本章将从协议层面对协议支持标签所有权转移、阅读器识别标签时间、阅读器-标签双向认证、标签的隐私保护及协议的其他安全属性要求进行证明和分析。

4.1 支持标签所有权转移若标签持有者R1欲将标签Ti的所有权转移给新的持有者R,只需:

1) R1向Ti写入R2的公钥及R2使用的群的生成元。

2) R1将Ti的标识符及其相关信息通过安全信道发送至R。

3) R2与Ti执行一次协议(以便进行相互认证并更新标识符),即可完成该标签的所有权转移。

因此,协议PⅠ具有阅读器-标签相互认证与标签所有权转移功能,且所有权转移过程简单、高效,不需要另行设计标签所有权转移协议,也不需要可信第三方参与。

4.2 标签常量时间识别若协议正常执行,阅读器R收到标签Ti发来的消息M2, m3和m4后,将计算临时密钥k=(r1+y)M2,并计算标签标识符ti′=m3-h(M1, M2, k),然后以ti′为索引在数据中检索记录。显然,以索引进行的检索,所需时间开销为常量。

4.3 阅读器-标签双向认证一方面,R收到标签发来的消息M2, m3和m4后,计算出临时密钥k、标签标识符ti′,并计算m4′=h(M2, k, ti)和m4″=h(M2, k, tio),然后在数据库中检索并判断ti=ti′且m4=m4′(或tio=ti′且m4=m4″)是否成立。由于m4′或m4″是由R所存储的标签标识符ti或tio参与计算得到,因此,若判断成功,则实现了阅读器对标签的认证。

另一方面,在收到R发来的消息m5后,Ti验证m5是否等于h(M1, M2, k, ti)。由于m5是由R所存储的标签标识符参与计算得到,因此,若验证成功,则实现了标签对阅读器的认证。

4.4 标签隐私保护 4.4.1 标签匿名性协议执行时,由于临时密钥是由阅读器与标签产生的秘密随机数参与计算得到,因此,攻击者不能从阅读器与标签的交互信息m3=ti+h(M1, M2, k), m4=h(M2, k, ti)和m5=h(M1, M2, k, ti′)推导出标签标识符ti,除非猜中随机数r2并计算出k=r2(M1+Y),然后从m3, m4或m5推导出ti,但是成功的概率为1/lN。

4.4.2 标签前向隐私安全在RFID应用系统中,由于阅读器与标签的通信信道为无线信道,敌手可窃听、拦截、篡改、伪造通信双方的交互信息,甚至破解标签从而获得标签的内部数据(包括身份标识符、标签密钥等所有信息)。如果一个概率多项式时间敌手A,在破解标签之后,仍无法识别该标签与阅读器的后续交互信息,则称标签是前向隐私安全的(协议具备标签前向隐私保护);如果A在破解标签之后,无法识别该标签未被破解之前的与阅读器的交互信息,则称标签是后向隐私安全的(协议具备标签后向隐私保护)。根据文献[25-27],给出如下基于挑战者游戏的标签前向和后向隐私安全证明。

如果一个概率多项式时间攻击者A能以不可忽略的概率攻破PⅠ的前向隐私安全,那么将构造一个算法以不可忽略的概率解决计算性Diffie-Hellman问题(Computational Diffie-Hellman Problem, CDHP)(实例:已知P, αP, βP(α, β∈Zn*且未知),计算αβP)。

1) 第一阶段:挑战者C初始化系统参数,如GF(q), E(a, b), n, G, P等,并初始化阅读器R的私钥和公钥(y, Y=yP),以及所有标签Ti的标识符ti(i=1, 2,…, nT),并将初始数据分别写入阅读器和标签,即R(tio, ti, y, Y=yP, P), T(ti, Y, P) (i=1, 2,…, nT, tio=ti)。

2) 第二阶段:因挑战者C知道所有标签的身份标识符和阅读器的私钥,C可以为A提供真实的攻击环境,即当A窃听、拦截、篡改或伪造任意标签与阅读器的通信消息,甚至破解标签以获取其内部信息时,C按真实场景进行模拟并返回相应的结果给A。

3) 第三阶段:A选取两个已被攻破的标签,不妨假设为T0(t0, Y, P)和T1(t1, Y, P),然后交由C。C选择一随机数b∈R(0, 1) 后,执行一次Tb(tb, Y, P)与R的认证,认证会话成功完成后,返回协议执行过程的所有消息:M1, M2, m3, m4和m5(M1=αP, M2=βP, m3=tb+h(M1, M2, k), m4=h(M2, k, tb), m5=h(M1, M2, k, tb), k=k′+yM2),以及认证后标签的新标识符tb′给A。此后,A继续第二阶段的学习训练。

4) 最后,A给出一个数b′∈R(0, 1) 结束游戏。若b′=b,则A赢得游戏。若A赢得游戏的概率是可忽略的,则标签是前向隐私安全的。

证明 在挑战之前,由于T0和T1已被A攻破,即A已知两者的身份标识符。若A赢得游戏,则他必定通过下面三种方式确定哪一个标签被选中。

1) 由标签的新身份标识符tb′直接推导出tb。但是,由于tb′=[h(tb, k)]lT是tb与临时密钥的Hash值的左lT位。因此,A必须求出Hash值的原像,但是我们知道,求单向Hash函数的原像是困难的,除非以概率1/(lT+l)猜中一个正确的原像。

2) 将t0和t1代入协议算法的标签标识符更新公式:[h(tb, k)]lT,并将结果分别与tb′比较,从而判断出b值。但是,A必须首先猜中正确的临时密钥k才能计算新的身份标识符。因此,这种方式下,A猜中正确的k值的概率为1/l,也即,这种方式正确推测出b′的概率为1/l。

3) 根据第三阶段挑战者返回的协议执行脚本:M1=αP, M2=βP, m3=tb+h(M1, M2, k)m4=h(M2, k, tb)和m5=h(M1, M2, k, tb)来推导T0还是T1被选中,即找到协议执行脚本与被选中标签的关联,那么A可以:

① 通过猜测随机数α或β,从而计算出临时密钥k,并进一步计算出tb=m3-h(M1, M2, k)。但是A猜中正确的随机数α或β的概率为1/lN,即这种方式正确推测出b′的概率为1/lN。

② 根据M1和M2,A正确计算出了临时密钥k,进而由m3计算出tb;或计算m4′=h(M2, k, t0)/h(M2, k, t1),或者计算m5′=h(M1, M2, k, t0)/h(M1, M2, k, t1),并与m4或m5比较,从而确定哪一个标签被选中。

由于1)、2) 和① 方式猜测正确的b′的概率可忽略不计,若A以不可忽略的概率给出正确的b′(即攻破协议的标签前向隐私保护),那么他必然以不可忽略的概率正确地计算出了临时密钥k。因此,挑战者C就能以不可忽略的概率计算出k′=k-yM2,也即:由M1=αP和M2=βP计算出k′=αβP,从而解决椭圆曲线上的CDHP问题。

综合1)、2) 和3),协议PⅠ具备标签前向隐私保护。

4.4.3 标签后向隐私安全证明思路及过程类似于4.4.2节。游戏的第一阶段,C初始化系统参数、阅读器和标签的相关数据;第二阶段,C为攻击者A模拟攻击环境,并返回相应的结果;第三阶段也和4.4.2节一样,只不过选取两个未被攻破标签(T0和T1)中的一个作为挑战标签;最后,A给出一个数b′∈R(0, 1) 结束游戏。若b′=b,则A赢得游戏。换句话说,A从两个未被攻破的标签中选择一个Tb(tb, Y, P),再由C发起阅读器与该标签的一次认证。认证会话成功完成后,A得到该标签的新标识符tb′,以及协议执行消息(M1,M2,m3,m4,m5),最后A判断哪个标签被选中。

证明 由于4.4.2节已证明:即使A在知道T0和T1身份标识符的情况下,仍无法以不可忽略的概率给出正确的b′,因此,在未知标签身份标识符的条件下,A攻破标签后向隐私安全的概率是可忽略的。

4.5 协议其他安全属性分析 4.5.1 抵抗标签假冒攻击当阅读器R发送随机数给标签Ti后,Ti回送阅读器M2=r2P, m3=ti+h(M1, M2, k)和m4=h(M2, k, ti),由于m3和m4是由标识符ti参与计算得来,在未知ti的情况下,攻击者不能伪造m3和m4,除非以概率1/lT猜中ti。

4.5.2 抵抗阅读器假冒攻击攻击者不能伪造阅读器R发送的第三轮消息m5=h(M1, M2, k, ti),以达到假冒R从而通过标签的验证。因为临时密钥k和标签标识符ti参与了对m5的计算。在未知ti和阅读器私钥y的情况下,敌手不能伪造m5,除非以概率1/lT猜中正确的ti和y。

4.5.3 抵抗中间人攻击由于阅读器与标签共享的ti参与了第二轮消息M2, m3, m4和第三轮消息m5的计算,且阅读器的私钥y也参与了对m5的计算,因此,该协议抵抗中间人攻击。

4.5.4 抵抗消息重放攻击协议使用的临时密钥k由阅读器与标签临时产生的随机数r1和r2计算得到,协议的第二轮消息和第三轮消息均由k参与计算得到。因此,该协议抵抗消息重放攻击。

4.5.5 抵抗去同步攻击假设在执行第j次认证时,阅读器与标签存储的标识符均为tij,攻击者阻塞由阅读器发出的第三轮消息m5,从而导致标签不能更新标识符(而阅读器已更新至tij+1)。但由于阅读器在本次更标识符时已将tij备份至tio,因此,利用tio,阅读器可在下一次认证标签时,成功识别到该标签,并实现两者重新同步。

4.5.6 抵抗拒绝服务攻击目前,绝大部分RFID认证协议都由阅读器首先发起协议会话,该类协议不可避免地存在攻击者持续发动第一轮消息以阻止标签响应合法阅读器发起的认证会话,或阻塞第二轮消息以阻止阅读器接收合法标签的响应信号。如果应用中频繁出现认证不成功的情况,可通过外部的物理设备(如无线信号探测仪)对此类攻击进行监测。

另外,为使阅读器认证标签频繁失败而不再响应标签信息,攻击者可通过阻塞PⅠ的第三轮消息进行去同步攻击。但PⅠ实现了阅读器与标签的再同步功能,可以抵抗此类攻击。

5 协议性能对比由于标签属于计算受限设备,本章从标签的计算开销和协议的通信开销两个方面,对所提出协议PⅠ与近期其他基于标签支持ECC的协议[9, 11-15, 17]进行分析对比。

用Tmm表示一次模乘操作所需时间,Tea表示一次椭圆曲线加法运算所需时间,Tem表示一次椭圆曲线标量乘法运算所需时间,Tha表示一次Hash运算所需时间。根据文献[28]的工作,1 Tha≈0.36 Tmm, 1 Tea≈5 Tmm,1 Tem≈1200 Tmm。为公平起见,将所有的运算时间统一为Tmm。

为保证协议安全,选择基于有限域GF(2160)的椭圆曲线,则椭圆曲线上一个点P的二进制位数|P|=40 Byte,选择输出长度为10 Byte的Hash函数[29]。经分析,表 2给出了相关协议的标签计算开销和协议通信开销。

| 表 2 协议性能比较 Table 2 Comparisons of performance of related protocols |

从表 2看出,在标签计算开销上,所提出的协议PⅠ与文献[11-12]中的协议性能最优,而文献[15]协议的计算开销最大。其主要原因在于文献[15]中的协议执行一次,标签要执行5次标量乘法运算;而PⅠ和文献[11-12]中的协议只需执行2次标量乘法运算,因而计算开销小。

在协议通信开销上,PⅠ与文献[12]中的协议性能最优,而文献[17]中协议的通信开销最大。其主要原因在于文献[17]中的协议由三个子协议构成,执行一次标签认证,三个子协议均要执行一次,所以通信开销较大;而协议PⅠ只需执行一次就可完成双向认证,因而通信开销小。

虽然文献[12]中提出的协议与PⅠ在标签计算开销与协议通信开销方面取得最优效果,但PⅠ具有标签所有权转移功能。另外,文献[10, 12, 14]分别对[9, 11, 13]提出的协议进行了分析,指出其均不具有标签隐私保护。因此,从标签计算开销、协议通信开销、标签隐私保护和支持标签所有权转移方面综合评估,本文所提出的协议PⅠ优于对比协议。

6 协议简化版考虑到RFID系统应用于比较安全的场合,比如应用环境安装有屏蔽外界电磁干扰设备或无线信号探测设备、有警察或安保把守等,为减少标签计算开销和协议通信开销并提高协议性能,所提出的协议也可以简化为阅读器对标签的单向认证协议(简记为PⅡ),如图 2所示。

|

图 2 简化版协议PⅡ Figure 2 Reduced version of PⅠ (abbreviated as PⅡ) |

PⅡ协议没有第三轮消息及对其验证步骤,执行一次协议,标签计算开销为2次椭圆曲线标量乘法运算和2次Hash运算,协议通信开销100 Byte。

简化版协议实现了阅读器对标签的单向认证,但不支持标签所有权转移。该协议具备标签匿名性、标签前向隐私和后向隐私保护、抵抗标签假冒攻击、抵抗中间人攻击、抵抗消息重放和去同步攻击;但由于缺乏标签对阅读器的认证,为防止阅读器假冒攻击,PⅡ协议适用于相对安全的应用环境。

7 结语针对支持ECC的RFID标签,为满足开放环境下对标签隐私保护和数据安全要求较高的RFID应用,设计了一个阅读器与标签的双向认证协议,该协议支持标签所有权转移,具有对标签的常量时间识别。本文证明了该协议具备标签前向隐私和后向隐私保护,并分析了该协议的其他安全属性,如抵抗阅读器/标签假冒攻击、抵抗中间人及消息重放攻击、抵抗去同步攻击和拒绝服务攻击。经过对近年来提出的类似协议在标签计算开销、协议通信开销、标签隐私保护以及能否支持标签所有权转移等方面的比较,结果表明本文提出的协议PⅠ具备最优的综合性能。而且为了适应比较安全的应用场景,本文也给出了简化版的单向认证协议PⅡ,但该协议不具备标签所有权转移。

目前,RFID认证协议的安全属性证明大都采用启发式分析,还没有较好的形式化证明方法。因此,探索RFID协议安全属性的形式化证明方法,具有重要意义。另外,协议的应用测试也是我们考虑的后续工作。

| [1] | The Commission of the European Communities. Commission recommendation of 12 May 2009 on the implementation of privacy and data protection principles in applications supported by radio-frequency identification[EB/OL]. (2009-05-12)[2016-12-05]. https://ec.europa.eu/digital-singlemarket/en/news/commission-recommendation-12-may-2009-implementation-privacyand-data-protection-prin-ciples/. |

| [2] | BATINA L, GUAJARDO J, KERINS T, et al. Public-key cryptography for RFID-tags[C]//PerCom Workshops' 07:Proceedings of the Fifth Annual IEEE International Conference on Pervasive Computing and Communications Workshops. Piscataway, NJ:IEEE, 2007:217-222. |

| [3] | FURBASS F, WOLKERSTORFER J. ECC processor with low die size for RFID applications[C]//ISCAS 2007:Proceedings of the 2007 IEEE International Symposium on Circuits and Systems. Piscataway, NJ:IEEE, 2007:1835-1838. |

| [4] | HEIN D, WOLKERSTORFER J, FELBER N. ECC is ready for RFID-a proof in silicon[C]//SAC 2008:Proceedings of the 2008 International Workshop on Selected Areas in Cryptography, LNCS 5381. Berlin:Springer-Verlag, 2008:401-413. |

| [5] | LEE Y K, SAKIYAMA K, BATINA L, et al. Elliptic-curve-based security processor for RFID[J]. IEEE Transactions on Computers, 2008, 57(11): 1514-1527. DOI:10.1109/TC.2008.148 |

| [6] | LIU D, LIU Z, YONG Z, et al. Design and implementation of an ECC-based digital baseband controller for RFID tag chip[J]. IEEE Transactions on Industrial Electronics, 2015, 62(7): 4365-4373. DOI:10.1109/TIE.2014.2387333 |

| [7] | PENDL C, PELNAR M, HUTTER M. Elliptic curve cryptography on the WISP UHF RFID tag[C]//RFIDSec 2011:Proceedings of the 2011 International Workshop on Radio Frequency Identification:Security and Privacy Issues, LNCS 7055. Berlin:Springer-Verlag, 2011:32-47. |

| [8] | TUYLS P, BATINA L. RFID-tags for anti-counterfeiting[C]//CT-RSA'06:Proceedings of the 2006 Cryptographers' Track at the RSA Conference on Topics in Cryptology, LNCS 3860. Berlin:Springer-Verlag, 2006:115-131. |

| [9] | CHOU J-S. An efficient mutual authentication RFID scheme based on elliptic curve cryptography[J]. Journal of Supercomputing, 2014, 70(1): 75-94. DOI:10.1007/s11227-013-1073-x |

| [10] | FARASH M S. Cryptanalysis and improvement of an efficient mutual authentication RFID scheme based on elliptic curve cryptography[J]. Journal of Supercomputing, 2014, 70(2): 987-1001. DOI:10.1007/s11227-014-1272-0 |

| [11] | ZHANG Z, QI Q. An efficient RFID authentication protocol to enhance patient medication safety using elliptic curve cryptography[J]. Journal of Medical Systems, 2014, 38(5): 47. DOI:10.1007/s10916-014-0047-8 |

| [12] | FARASH M S, NAWAZ O, MAHMOOD K, et al. A provably secure RFID authentication protocol based on elliptic curve for healthcare environments[J]. Journal of Medical Systems, 2016, 40(7): 165. DOI:10.1007/s10916-016-0521-6 |

| [13] | HE D, KUMAR N, CHILAMKURTI N, et al. Lightweight ECC based RFID authentication integrated with an ID verifier transfer protocol[J]. Journal of Medical Systems, 2014, 38(10): 116. DOI:10.1007/s10916-014-0116-z |

| [14] | LEE C-I, CHIEN H-Y. An elliptic curve cryptography-based RFID authentication securing E-health system[J]. International Journal of Distributed Sensor Networks, 2015, 2015: Article No. 251. |

| [15] | LIAO Y-P, HSIAO C-M. A secure ECC-based RFID authentication scheme integrated with ID-verifier transfer protocol[J]. Ad Hoc Networks, 2014, 18: 133-146. DOI:10.1016/j.adhoc.2013.02.004 |

| [16] | ZHAO Z. A secure RFID authentication protocol for healthcare environments using elliptic curve cryptosystem[J]. Journal of Medical Systems, 2014, 38(5): 46. DOI:10.1007/s10916-014-0046-9 |

| [17] | MOOSAVI S R, NIGUSSIE E, VIRTANEN S, et al. An elliptic curve-based mutual authentication scheme for RFID implant systems[J]. Procedia Computer Science, 2014, 32: 198-206. DOI:10.1016/j.procs.2014.05.415 |

| [18] | KHATWANI C, ROY S. Security analysis of ECC based authentication protocols[C]//CICN 2015:Proceedings of the 2015 International Conference on Computational Intelligence and Communication Networks. Piscataway, NJ:IEEE, 2015:1167-1172. |

| [19] | ELKHIYAOUI K, BLASS E-O, MOLVA R. ROTIV:RFID ownership transfer with issuer verification[C]//RFIDSec 2011:Proceedings of the 2011 International Workshop on Radio Frequency Identification:Security and Privacy Issues, LNCS 7055. Berlin:Springer-Verlag, 2011:163-182. |

| [20] | XIN W, GUAN Z, YANG T, et al. An efficient privacy-preserving RFID ownership transfer protocol[C]//APWeb 2013:Proceedings of the 2013 Asia-Pacific Web Conference on Web Technologies and Applications, LNCS 7808. Berlin:Springer-Verlag, 2013:538-549. |

| [21] | KOBLITZ N. Elliptic curve cryptosystems[J]. Mathematics of Computation, 1987, 48(177): 203-209. DOI:10.1090/S0025-5718-1987-0866109-5 |

| [22] | MILLER V S. Use of elliptic curves in cryptography[C]//CRYPTO 1985:Proceedings of the 1985 Conference on the Theory and Application of Cryptographic Techniques, LNCS 218. Berlin:Springer-Verlag, 1985:417-426. |

| [23] | 邓元庆, 龚晶, 石会. 密码学简明教程[M]. 北京: 清华大学出版社, 2011: 125-129. |

| [24] | MERKLE R C. One way Hash functions and DES[C]//CRYPTO 1989:Proceedings of the 1989 Conference on the Theory and Application of Cryptology, LNCS 435. Berlin:Springer-Verlag, 1989:428-446. |

| [25] | 马昌社. 前向隐私安全的低成本RFID认证协议[J]. 计算机学报, 2011, 34(8): 1387-1398. (MA C S. Low cost RFID authentication protocol with forward privacy[J]. Chinese Journal of Computers, 2011, 34(8): 1387-1398.) |

| [26] | JUELS A, WEIS S A. Defining strong privacy for RFID[C]//PerCom Workshops' 07:Proceedings of the 2007 IEEE International Conference on Pervasive Computing and Communications Workshops. Piscataway, NJ:IEEE, 2007:342-347. |

| [27] | OUAFI K, PHAN R C-W. Traceable privacy of recent provably-secure RFID protocols[C]//ACNS 2008:Proceedings of the 2008 International Conference on Applied Cryptography and Network Security, LNCS 5037. Berlin:Springer-Verlag, 2008:479-489. |

| [28] | CHATTERJEE S, DAS A K, SING J K. An enhanced access control scheme in wireless sensor networks[J]. Ad Hoc & Sensor Wireless Networks, 2014, 21(1): 121-149. |

| [29] | AUMASSON J-P, HENZEN L, MEIER W, et al. QUARK:a lightweight hash[C]//CHES 2010:Proceedings of the International Workshop on Cryptographic Hardware and Embedded Systems, LNCS 6225. Berlin:Springer-Verlag, 2010:313-339. |