2. 西安电子科技大学 通信工程学院, 西安 710071

2. College of Communication Engineering, Xidian University, Xi'an Shaanxi 710071, China

YANG Jianxi, born in 1973, Ph. D., associate professor. His research interests include wireless network security, communication network signal anti-interference processing.

DAI Chuping, born in 1990, M. S. candidate. Her research interests include 4G wireless communication, wireless communication physical layer security, machine learning.

JIANG Tingting, born in 1989, M. S. candidate. Her research interests include cloud computing network security, software defined network.

DING Zhengguang, born in 1993, M. S. candidate. Her research interests include cloud computing network security, Docker.

无线通信系统信息安全机制主要移植于有线系统。尽管传统的加密安全机制[1-4]对无线网络的安全发挥了重大作用,但是这些技术并没有直接利用独一无二的无线物理层特性增强上层的安全性能[5-7];另一方面,无线通信系统的信道编码技术的革新、多载波技术、多天线技术以及协同中继等技术的飞速发展,极大地丰富了无线通信的物理层资源,为开展物理层信息安全技术的研究提供了广阔的空间。

近几年,物理层安全方面兴起了很多研究,包括保密容量的研究,基于信道密钥的产生[8]以及物理层身份认证。文献[9]利用物理层信息对无线以太网进行了认证,提出了利用信道频率响应特性结合假设检验去认证静态信道移动终端的方案,解决了传统物理层安全机制未充分利用信道特性这一问题。文献[10]针对时变信道提出了利用信道频率响应的时空变化以及时间、频率、空间的相关性区分合法终端和非法终端,解决了如何利用无线媒介的特有信息去完善和加强传统安全机制的问题。文献[11]利用物理层去加强低速移动终端的认证安全,提出了利用奈曼皮尔逊假设检验和基于最小二乘准则的自适应信道估计算法检验不同信号的不同子帧,解决了多载波系统中无线移动终端的身份认证问题。文献[12]在物理层研究的基础上提出了使用机器学习的方法加强基于物理层信道的认证。上述研究均集中在以太网络、WiFi或无线局域网(Wireless Local Area Network, WLAN),且需要根据准确率动态地设置不同的门限值,计算复杂度高。本文针对4G-LTE(Long Term Evolution)无线通信的正交频分复用(Orthogonal Frequency Division Multiplexing, OFDM)多载波和多输入多输出(Multiple-Input Multiple-Output, MIMO)多天线传输等技术,给出一种利用信道特性增强4G物理层安全的算法。

本文利用假设检验方法表示身份认证的具体问题,并结合4G-LTE独特的信道特征,提出统计参数;利用支持向量机(Support Vector Machine, SVM)挖掘统计参数,实现信息源认证;最后,在不同信道场景下,通过仿真论证了算法的可行性。

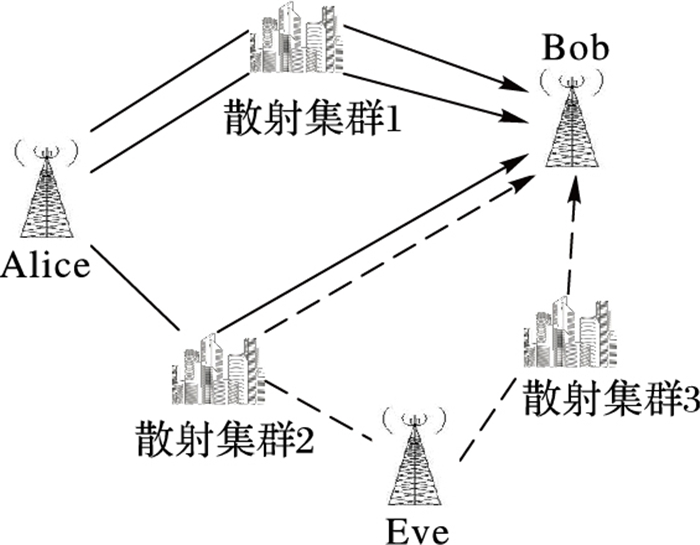

1 无线通信模型及检测思路 1.1 无线通信模型的具体描述在密钥管理复杂的网络系统中识别特定的发送者是十分有益的,同时这也大幅减少高层认证缓存中的负载[12]。本文引入传统模型即三个分别位于空间不同位置的通信终端。如图 1所示。

|

图 1 三方通信场景结构 |

假设所有的实体都在另一个实体的广播范围之内,且Alice和Bob是合法的用户,Eve是恶意的用户。Alice主动发起和Bob之间的通信,Eve尝试伪装成Alice发送消息给Bob。Bob需要通过物理层信道检测消息的来源是否合法即不管有没有非法用户Eve的存在,Bob和Alice之间都能实现身份认证[12]。

1.2 方案的理论依据无线信道电磁波不是沿着单一路径传输的,而是来自众多路径的反射波、折射波以及衍射波的合成且无线信道总是不断变化的即无线信道是时变信道。无线信道的特性主要包括小尺度效应(时间选择性衰落、空间选择性衰落与频率选择性衰落)和大尺度效应(由空间距离引起的路径损耗或障碍物造成的阴影等)。在丰富的多径散射环境尤其是室内的无线环境中,空间距离超过一个波长的冒充攻击者要精确模仿合法通信的发射终端是极其困难的。Jakes的均匀散射模型[12]支撑了预计环境的困难性。它陈述到:当接收信号间的空间距离超过半个波长时,信号是快速去相关的;空间上相隔一到两个波长的不同路径可以被认为是独立衰落的。此外,终端的移动性和环境的变化给冒充带来了更大的挑战。本文主要研究的是室内低速移动场景,通过控制检测信道的时间,使其小于信道的相干时间,以此来保障认证信道的连续性和相关性。此外,针对室内终端静止状态下身份认证的可行性进行了论证。

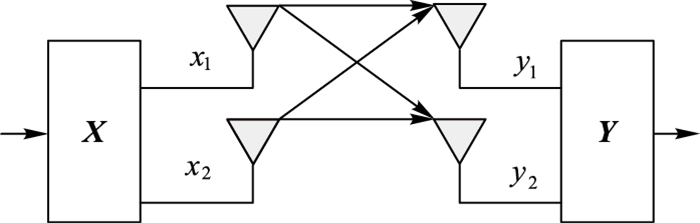

1.3 4G-LTE系统认证具体方案 1.3.1 4G-LTE系统的简介LTE是一种MIMO-OFDM系统,即利用MIMO多天线配置实现的OFDM多载波传输方案[13]。在MIMO-OFDM系统中,资源网格映射处理和OFDM调制过程重复遍历每根天线。根据MIMO模式不同,多天线扩展会提升数据传输速率和链路质量。LTE标准集成MIMO多天线技术和OFDM多载波技术,在每个子载波上,不同天线间接收和发射的资源关系由线性方程表示,即接收天线上接收资源向量由MIMO信道矩阵和发射天线上发射资源向量相卷积得到,如式(1)所示:

| $\mathit{\boldsymbol{Y}} = \left[ {\begin{array}{*{20}{c}} {{h_{11}}}&{{h_{12}}}\\ {{h_{21}}}&{{h_{22}}} \end{array}} \right]\mathit{\boldsymbol{X}}$ | (1) |

如图 2所示,本文采用的是2×2的MIMO系统。为了系统在散射和多径衰落环境下可以很好地工作,本文最小化天线端口间的相关性。这样,每根天线都是在不同路径下独立传输信号。

|

图 2 MIMO发射端、信道和接收端的结构 |

针对3G只有单层安全保障,LTE分层安全机制这一新思想孕育而生。即LTE将接入层(Access Stratum, AS)和非接入层(Non-Access Stratum, NAS)信令之间分离。在双向认证都完成后,根据约定的算法推演出加密密钥(Encryption Key, CK)与完整性保护密钥(Integrity Key, IK),随后进行保密通信。在室内低速移动场景中,小区重选机制和随机接入不会发生频繁的变化。在一定的基础上,可以认为小区和接入链路是稳定的,即频率和接入的信道是相对稳定的。每次注册、呼叫或者被叫,网络和终端互相进行鉴权和认证。仿冒攻击者不断广播虚假信息冒充合法通信终端。

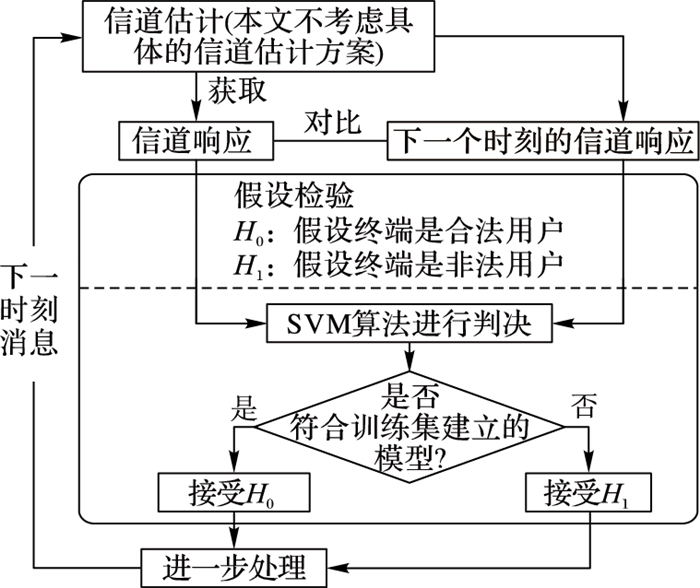

为了加强安全保障,实施对每条信息的双向身份认证。但是如果继续采用上层安全协议进行身份认证,系统信令花销将会很大,同时处理时延过长,给系统带来很大的压力。因此,需要利用安全有效的方式进行实时的逐个信息的双向身份认证来实现对现有移动通信系统安全机制的增强。方案流程如图 3所示。双向认证本质上是两个单向认证,唯一需要保证的是进行认证的双方具有相同的信道估计,此时信道的互易性将会发挥它的作用。在时分双工(Time Division Duplexing, TDD)系统中,上下行通信使用相同的载波,只是占用不同的时隙,实际的信道估计和数据传输时间可以保证上下行时隙间隔和数据传输的耗时比信道的相干时间少,即可以保证双向认证的终端具有相同的信道估计参数。为了论述的简便性,本文只讨论单向信道认证检测机制。在本方案的检测过程中,提取该时刻接收信号的信道向量,并与连续的上一抽样信号的已判决信道向量进行对比,给出判决结果,并把此刻已判决的参数向量作为下一时刻判决的对比标准,以此类推。

|

图 3 方案流程 |

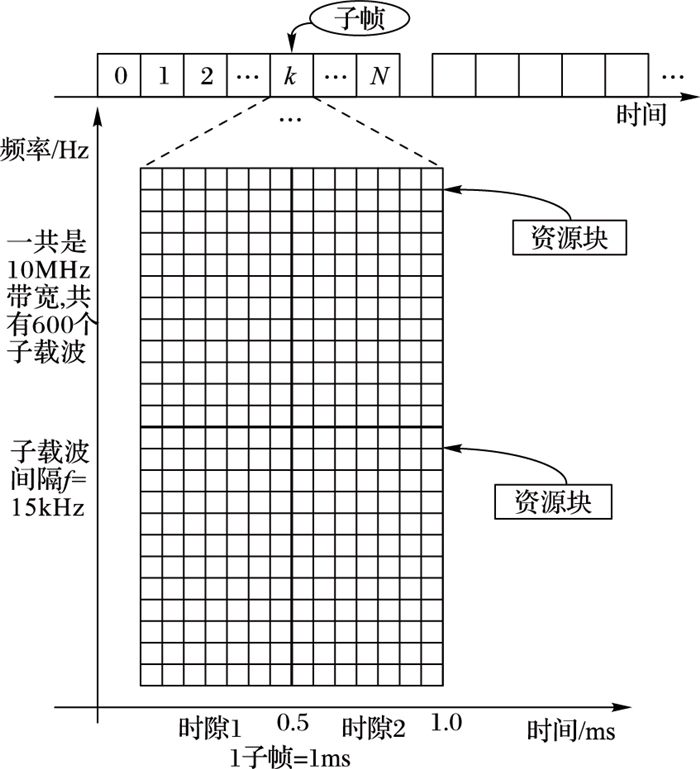

如图 4所示为使用普通循环前缀的LTE下行链路资源网格,子载波间隔为15 kHz,每个子帧有14个OFDM符号(每个时隙7个OFDM符号)。假设Alice和Bob进行通信,每次发送的信号中带有N个子帧,每个子帧有72个子载波,持续时间为1 ms。假设每次传输的信息中都带有身份认证信号,Bob接收来自Alice的身份认证信号是它们之间多径信道作用的结果。Bob通过此刻的身份认证信号估计得到信道响应,即得到测试向量,如式(2):

| ${\mathit{\boldsymbol{h}}_t}\left( K \right) = {\left[ {{\mathit{\boldsymbol{h}}_{t,0}}\left( K \right),{\mathit{\boldsymbol{h}}_{t,1}}\left( K \right),{\mathit{\boldsymbol{h}}_{t,2}}\left( K \right), \cdots ,{\mathit{\boldsymbol{h}}_{t,M - 1}}\left( K \right)} \right]^{\rm{T}}}$ | (2) |

其中:K是子帧索引,t代表要被认证的消息发送者,M代表载波数目(本系统为72)。为了保证连续两次的信道响应是高度相关的,本文对每个OFDM符号的信道响应进行判决,即对每个子帧进行14次采样。因为考虑的是室内低速运动场景,在一个OFDM符号持续时间(1/14 ms)内,终端发生的位移远远小于信道快速去相关的距离,所以若两次测试向量近似相等,即可判断两次信号都为同一终端发射,不存在仿冒攻击者。

|

图 4 LTE下行链路资源网格(普通循环前缀) |

信道向量是时域信道响应的采样值。本文利用Alice-Bob之间独特的信道信息去区分合法发射者和仿冒攻击者。

如果Bob判断第一次消息来自Alice,则使用第一次已判决的信道向量和第二次估计的信道向量判决第二次消息的来源,即Bob需要根据ht(1)和ht(2)来判决消息ht(2)是否来自Alice,以此类推;否则,将发出警告信号[9, 12]。假设检验可以写成式(3):

| $\left\{ \begin{array}{l} {H_0}:{\mathit{\boldsymbol{h}}_t}\left( 1 \right)来自于{\rm{Alice}}\\ {H_1}:{\mathit{\boldsymbol{h}}_t}\left( 1 \right)不来自于{\rm{Alice}} \end{array} \right.$ | (3) |

上面的表达式可以简写成式(4):

| $\left\{ \begin{array}{l} {H_0}:{\mathit{\boldsymbol{h}}_t}\left( 1 \right) = {\mathit{\boldsymbol{h}}_A}\\ {H_1}:{\mathit{\boldsymbol{h}}_t}\left( 1 \right) \ne {\mathit{\boldsymbol{h}}_A} \end{array} \right.$ | (4) |

其中hA=hA(0)。总而言之,基于信道的认证问题可以表示成一般的假设检验问题:利用合法用户已判决的信道向量hA(i-1),判断下一个连续的信道向量ht(i)是否来自于Alice。

2.2 SVM信道认证算法基于机器学习的智能化建模方法受到越来越多的重视[14-15]。在统计学习理论基础上发展起来的支持向量机(SVM)是一种新型的通用机器学习方法,它较以往方法表现出很多理论和实践上的优势,较好地解决了小样本、非线性、高维数和局部极小等问题。

对于两类线性可分的样本集合:(xi, yi), i=1, 2, …, n, xi∈Rd, yi∈{+1, -1},线性判别函数的一般形式为f(x)=ω·x+b=0,对应的超平面方程具体形式如式(5):

| $\mathit{\boldsymbol{\omega }} \cdot \mathit{\boldsymbol{x}} + b = 0$ | (5) |

将判别函数进行归一化,使两类所有样本都满足|f(x)|>0,此时距离分类面最近的样本为f(x)=1,要求分类面对所有样本都能正确分类,即满足式(6):

| ${y_i}\left[ {\left( {\mathit{\boldsymbol{\omega }} \cdot {\mathit{\boldsymbol{x}}_i}} \right) + b} \right] - 1 \ge 0;i = 1,2, \cdots ,n$ | (6) |

此时分类间隔等于2/‖ω‖,间隔最大等价于‖ω‖2最小。满足式(4)且使

| $\begin{array}{l} \;\;\;\;\;\;\;\;\left( {\mathit{\boldsymbol{\omega }},b} \right) = \mathop {\arg \min }\limits_{\mathit{\boldsymbol{\omega }},b} \frac{1}{2}{\left\| \mathit{\boldsymbol{\omega }} \right\|^2}\\ {\rm{s}}{\rm{.t}}{\rm{.}}\;\;\;{y_i}\left[ {\left( {\mathit{\boldsymbol{\omega }},{\mathit{\boldsymbol{x}}_i}} \right) + b} \right] - 1 \ge 0;\forall {\mathit{\boldsymbol{x}}_i} \in {{\bf{R}}^d} \end{array}$ | (7) |

可以将上述最优分类面的求解问题转化为凸二次规划寻优的对偶问题,如式(8):

| $\begin{array}{l} \;\;\;\;\;\max \sum\limits_{i = 1} {{\alpha _i}} - \frac{1}{2}\sum\limits_{i = 1,j = 1} {{\alpha _i}} {\alpha _j}{y_i}{y_j}{\mathit{\boldsymbol{x}}_i}^{\rm{T}}{\mathit{\boldsymbol{x}}_j}\\ {\rm{s}}{\rm{.t}}{\rm{.}}\;\;\;\;\;{\alpha _i} \ge 0,i = 1,2, \cdots ,n,\sum\limits_{i = 1} {{\alpha _i}} {y_i} = 0 \end{array}$ | (8) |

式中αi为对应的拉格朗日乘子,这是一个二次函数寻优的问题,存在唯一的解。若αi*为最优解,则有

| ${\mathit{\boldsymbol{\omega }}^ * } = \sum\limits_i {\alpha _i^*} {y_i}{x_i}$ | (9) |

b*是分类阈值,可由约束条件αi[yi(ω·xi+b)-1]=0求解。

训练数据通常是线性不可分的。当最优分类面不能把两类点完全分开时,如果希望在经验风险和推广性能之间求得某种均衡,则可以引入松弛因子ξi,允许错分样本的存在。此时需要解决式(10)所示的问题:

| $\begin{array}{*{20}{l}} {\;\;\;\;\;\;\;\;\left( {\mathit{\boldsymbol{\omega }},b} \right) = \mathop {\arg \min }\limits_{{\bf{ \pmb{\mathsf{ ω}} }},b} \frac{1}{2}{{\left\| {\bf{ \pmb{\mathsf{ ω}} }} \right\|}^2} + c\sum\limits_{i = 1} {{\xi _i}} }\\ {{\rm{s}}.{\rm{t}}.\;\;\;{y_i}\left[ {\left( {\mathit{\boldsymbol{\omega }},{\mathit{\boldsymbol{x}}_i}} \right) + b} \right] \ge 1 - {\xi _i},\forall {\mathit{\boldsymbol{x}}_i} \in {{\bf{R}}^d},{\xi _i} \ge 0} \end{array}$ | (10) |

在上述的二次规划中,ξi是一个松弛因子。当0 < ξi < 1时,样本点xi被正确分类;当ξi≥1时,样本点xi被错误分类。C是惩罚因子。其对偶形式如式(11)所示:

| $\begin{array}{*{20}{l}} {\;\;\;\;\;\max \sum\limits_{i = 1} {{\alpha _i}} - \frac{1}{2}\sum\limits_{i = 1,j = 1} {{\alpha _i}} {\alpha _j}{y_i}{y_j}{\mathit{\boldsymbol{x}}_i}^{\rm{T}}{\mathit{\boldsymbol{x}}_j}}\\ {{\rm{s}}.{\rm{t}}.\;\;\;\;\;c \ge {\alpha _i} \ge 0,i = 1,2, \cdots ,n,\sum\limits_{i = 1} {{\alpha _i}} {y_i} = 0} \end{array}$ | (11) |

对非线性分类问题,若在原始空间中的简单最优分类面不能得到满意的分类结果,则可以非线性变换转化为某个高维空间的线性问题,在变换空间求最优分类面。在一般情况下,变换可能比较复杂不容易实现。SVM通过核函数巧妙地解决了这个问题。简单来说就是将线性不可分的样本数据通过核函数映射到高维数据空间,然后在高维数据空间进行分类。假设内核函数被定义为K(xi, xj)=Φ(xi)TΦ(xj),此时分类约束优化问题如式(12)所示:

| $\begin{array}{*{20}{l}} {\;\;\;\;\;\max \sum\limits_{i = 1} {{\alpha _i}} - \frac{1}{2}\sum\limits_{i = 1,j = 1} {{\alpha _i}} {\alpha _j}{y_i}{y_j}K\left( {{\mathit{\boldsymbol{x}}_i}\mathit{\boldsymbol{,}}{\mathit{\boldsymbol{x}}_j}} \right)}\\ {{\rm{s}}.{\rm{t}}.\;\;\;\;\;c \ge {\alpha _i} \ge 0,\sum\limits_{i = 1} {{\alpha _i}} {y_i} = 0} \end{array}$ | (12) |

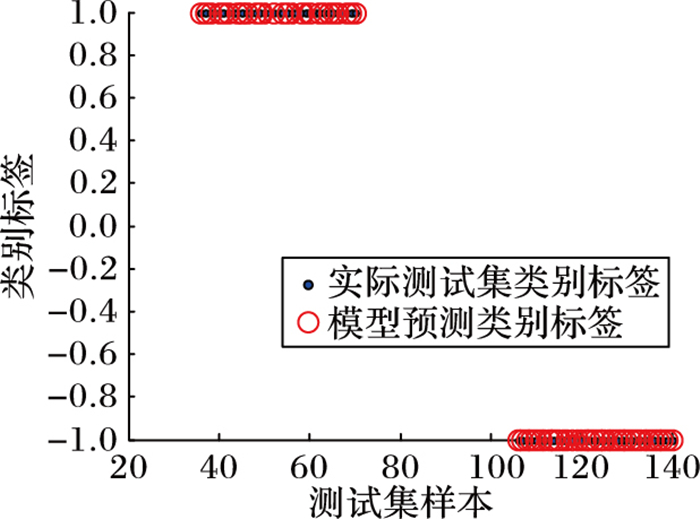

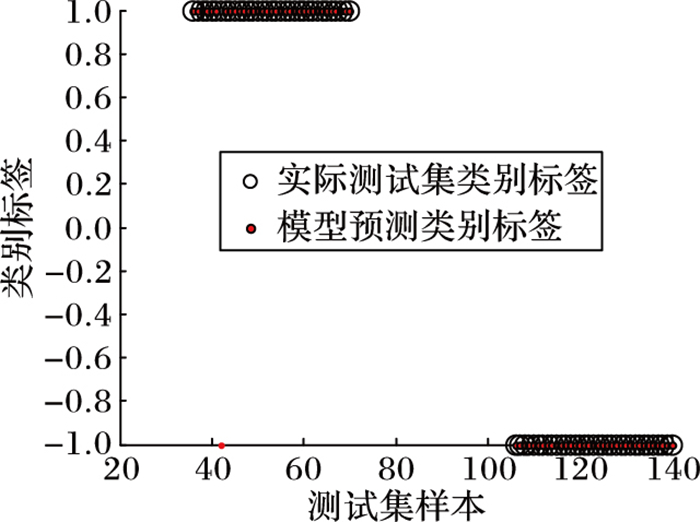

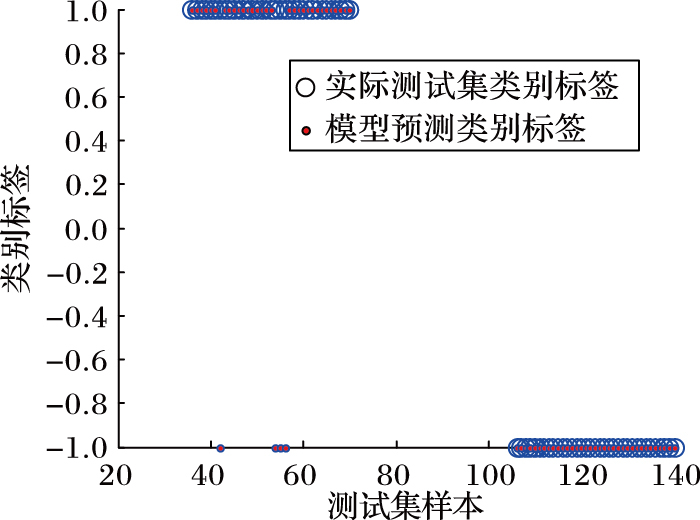

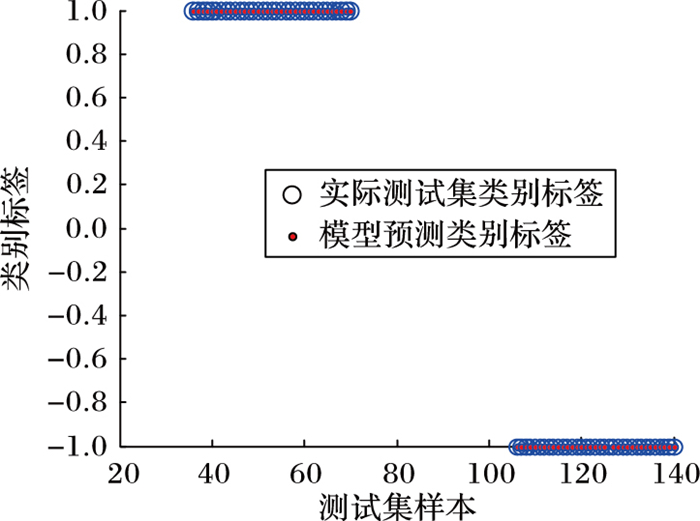

仿真实验系统采用的调制方式是16QAM,带宽是1.4 MHz(即有6个资源块,72个子载波),编码速率是1/3,数据传输速率是9.68 Mbps。为了结果显示的客观性,不妨假设Alice和Bob采用前6个载波进行通信,且仿冒攻击者已知合法通信双方采用的频段,即仿冒攻击者采用与合法通信双方相同的频段进行通信。本文的检测对每个子帧进行14次采样,则SVM算法处理的数据是25维度的,其中第一维是设定的label,不妨假设合法通信者之间信道向量的类别标签为1,仿冒攻击者信道向量的类别标签为-1。前六维数据为发射端和接收端第一根天线间前六个载波的信道响应,后六维数据为发射端第一根天线和接收端第二根天线上前六个载波的信道响应,后六维数据为发射端第二根天线和接收端第一根天线上前六个载波的信道响应,最后六维数据为发射端和接收端第二根天线间前六个载波的信道响应。本文利用前5帧信号即70个(14×5)信道向量进行分类判决。现在对不同地点的信道向量重新组合,一部分作为训练集(train_sig), 一部分作为测试集(test_sig)。利用训练集train_sig对SVM分类器进行训练,用得到的模型对测试集进行标签预测,得到分类的准确率。具体的实验结果如图 5~8所示。

|

图 5 低速平坦信道和低速频率选择性信道分类结果(16 dB) |

|

图 6 中低速平坦信道和低速频率选择性信道分类结果(16 dB) |

|

图 7 低速平坦信道和低速频率选择性信道分类结果(-10 dB) |

|

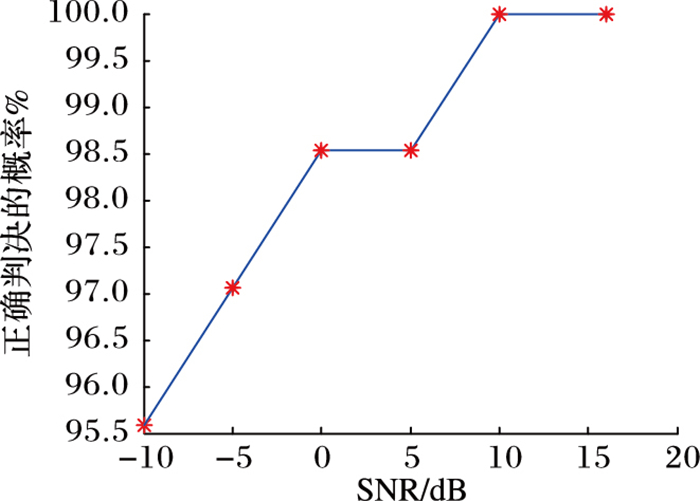

图 8 信噪比对分类结果的影响 |

其中图 5是低速平坦信道和低速频率选择性信道测试样本(16 dB)的分类结果,预测类别与实际完全相同;图 6是中低速平坦信道和低速频率选择性信道测试样本(16 dB)的分类结果,预测类别出现一个错误判断;图 7是低速平坦信道和低速频率选择性信道测试样本(-10 dB)分类结果,预测类别出现4个误判。

从图 7可以看到,本文算法能够以较高的准确率区分不同信道的通信双方。从图 8中可以看出,信噪比对检测的准确率率有一定的影响。信噪比越高,正确率越高。在实际的通信场景中,由于空间的快速去相关特性,不同环境下的路径损耗以及多径等特性和特定地点是对应关系,攻击者冒充合法者进行通信都会被该算法检测出来。

此外,SVM机制还有很多核函数可以选择。上面的仿真实验都是默认选择径向基函数(Radial Basis Function, RBF)核函数进行建模的。下面将针对信噪比分别为0 dB,5 dB,10 dB时,利用本文算法计算低速平坦信道和低速频率选择性信道在不同核函数情况下,训练集和测试集正确判决的平均准确率,具体结果如表 1所示。

| 表 1 采用不同核函数分类预判的准确率 |

从表 1可以看出,选择RBF作为核函数进行判决的准确率是最高的,能够以99%以上准确率正确地识别攻击者,这在某种程度上论证了该检测方案的可行性。在实际的判决分类中,选取核函数解决实际问题时,通常采用的方法有:一是利用专家的先验知识预先选定核函数;二是采用交叉验证(Cross-Validation, CV)方法,即在进行核函数选取时,分别试用不同的核函数,归纳误差最小的核函数就是最好的核函数。

3.2 室内静止状态下的分类在室内环境中,4G移动终端大部分时间都处于静止状态,上述的实验结果是在低速和中低速情况下给出的。若终端处于静止状态,物理层信道认证算法按照理论分析是成立的。文献[9]利用物理层信道频率响应特性实现认证无线以太网络的静态信道,这一结果对本文算法针对静态状态的终端认证有一定的借鉴意义。其次,室内的多径环境是非常丰富的,不同时刻同一终端之间的通信采用的传输信道很可能是不同的。此外,信道响应是不同时刻、不同地点、不同终端之间特定的无线本质特性,它不仅仅包含终端之间的时变特性,还包含频率选择性和空间选择性等,即信道响应反映的是特定空间位置的终端之间时间选择性、频率选择性和空间选择性。文献[12]引用Jakes的均匀散射模型证明了要精确模仿空间距离相差半个波长以上环境的困难性。空间距离超过半个波长时,信号之间是快速去相关的;空间上相隔一到两个波长的信号传输的路径可以被认为是独立的衰落路径。因此仿冒攻击者即使模仿静止状态下的合法终端进行通信也可以被信道响应检测的物理层身份认证算法正确地判决出来。为了论证理论分析的正确性,本文对静止状态下的终端进行了身份认证,即利用本文算法对静态平坦信道和静态频率选择性信道测试样本(5 dB)进行分类预判,具体结果如图 9所示,预测类别只存在一个错误。

|

图 9 静态平坦信道和静态频率选择性信道分类结果(5 dB) |

使用SVM算法对信道检测时,分两个步骤进行:首先, 利用训练数据训练模型; 然后, 利用得到的模型对测试数据进行预测判断。基于SVM机制的核心是解决二次规划问题,二次规划存在唯一解,不存在无限循环迭代情况。建立训练阶段的模型即求解分类面方程,本文利用d表示信道向量的维度,Ns表示支持向量的个数,L表示训练样本的数量。求解分类面方程需要分别计算αi, ω, b,从凸二次规划寻优的对偶问题可知计算上面的三个参数分别需要计算次乘法运算,即训练阶段的计算复杂度为O(Ns2*d + Ns*L*d + Ns3),在最不理想情况下(训练数据向量都是支持向量),训练阶段的计算复杂度为O(L2*d+L3)[16-18]。

在测试阶段,为了认证某一时刻的信息源,将某时刻的信道向量x输入分类器,如式(13)所示,根据分类器输出的结果作出预测判决。利用式(13)分析得到测试阶段需要计算Ns3*d次乘法,即计算的复杂度近似为O(Ns3*d),在最不理想的情况下,复杂度为O(L3*d)。

| $\mathit{\boldsymbol{\omega }} \cdot \mathit{\boldsymbol{x + }}b = \sum\limits_{i = 1}^{{N_s}} {\alpha _i^*} {y_i}{\mathit{\boldsymbol{x}}_i}^{\rm{T}}\mathit{\boldsymbol{x + }}{b^*}$ | (13) |

实际上,与计算核函数矩阵所消耗的时间相比,总的训练时间是很少的。文献[14]指出根据Mercer条件和架构,没有必要非要知道非线性变换的具体形式,即使高维空间的维数增加很多,在求解相应的最优分类面问题时,也没有增加很大计算复杂度[9-10]。文献[15]指出SVM是一个凸二次优化问题,能够保证找到的极值解就是全局最优解[13], 减少了迭代求最优解的计算复杂度。此外,现在移动终端的计算能力和存储能力已经有了很大的提升,多核处理器的使用会并行执行乘法指令的计算,再加上算法本身没有迭代等复杂计算,系统计算负荷相对较小。文献[18]提出可以将核函数数值存储在经常访问的缓存,此外现在SVM有很多优化的算法,比如分解算法、序列最小优化(Sequential Minimal Optimization, SMO)算法等,这些优化算法也大幅提升了SVM算法的性能。

4 结语本文研究了4G系统中基于信道的物理层身份认证算法,主要采用SVM对信道向量进行挖掘,进而实现判决分类。这种机制不需要过多的修正现存的系统,也没有带来过多的系统负载。此外,支持向量机制算法不但提高了认证检测算法的性能,同时降低了硬件的复杂性。该检测算法独立于无线通信系统中的操作系统和架构,在某种程度上可以结合高层的安全算法提供更完善的身份认证。即物理层安全检测算法可以触发高层的认证机制,当用户没有通过物理层的检测时,高层认证算法将对该用户的合法性进行判决。为了满足高速发展的通信应用需求,下一代移动通信网络(5G)的研究已在全球范围内紧锣密鼓地加速推进,5G拟采用的技术也为物理层安全的实现创造了条件,如大规模天线阵列使得信道差异的空间分辨率更高,高频段使得信道差异对位置更加敏感,大带宽使得信道特征更加丰富,本文的物理层算法在一定程度上可以为5G的物理层安全防护机制提供一定的借鉴。在未来的工作中,可进一步研究4G无线通信终端在高速运动的环境下物理层的安全认证问题。

| [1] | STALLINGS W. Cryptography and Network Security:Principles and Practice[M]. [S.l.]: Pearson Education, 2002 : 121 -136. |

| [2] | YI P, YAO Y, HOU Y, et al. Securing Ad Hoc networks through mobile Agent[C]//Proceedings of the 3rd International Conference on Information Security. New York:ACM, 2004:125-129. |

| [3] | CHAN H, PERRIG A, SONG D. Random key predistribution schemes for sensor networks[C]//Proceedings of the 2003 Symposium on Security and Privacy. Piscataway, NJ:IEEE, 2003:197-213. |

| [4] | THANGARAJ A, DIHIDAR S, CALDERBANK A R, et al. Applications of LDPC codes to the wiretap channel[J]. IEEE Transactions on Information Theory, 2004, 53 (8) : 2933-2945. |

| [5] | LIU R, POOR H V, SPASOJEVIC P, et al. Nested codes for secure transmission[C]//Proceedings of the 2008 IEEE 19th International Symposium on Personal, Indoor and Mobile Radio Communications. Piscataway, NJ:IEEE, 2008:1-5. |

| [6] | ZHANG Y, DAI H. A real orthogonal space-time coded UWB scheme for wireless secure communications[J]. EURASIP Journal on Wireless Communications & Networking, 2009, 2009 (1) : Article ID 571903. |

| [7] | KOBAYASHI M, DEBBAH M, SHAMAI S. Secured communication over frequency-selective fading channels:a practical vandermonde precoding[J]. EURASIP Journal on Wireless Communications & Networking, 2009, 2009 (1) : Article ID 386547. |

| [8] | 张聪. MIMO系统中物理层安全研究[D].北京:北京邮电大学, 2014:1-15. ( ZHANG C. Research on physical layer security in MIMO system[D]. Beijing:Beijing University of Posts and Telecommunications, 2014:1-15. ) |

| [9] | XIAO L, GREENSTEIN L, MANDAYAM N, et al. Fingerprints in the Ether:using the physical layer for wireless authentication[C]//Proceedings of the 2007 IEEE International Conference on Communications. Piscataway, NJ:IEEE, 2007:4646-4651. |

| [10] | XIAO L, GREENSTEIN L J, MANDAYAM N B, et al. Using the physical layer for wireless authentication in time-variant channels[J]. IEEE Transactions on Wireless Communications, 2008, 7 (7) : 2571-2579. doi: 10.1109/TWC.2008.070194 |

| [11] | XIAO L, GREENSTEIN L, MANDAYAM N, et al. A physical-layer technique to enhance authentication for mobile terminals[C]//Proceedings of the 2008 IEEE International Conference on Communications. Piscataway, NJ:IEEE, 2008:1520-1524. |

| [12] | PEI C C, ZHANG N, SHEN X S, et al. Channel-based physical layer authentication[C]//Proceedings of the 2014 IEEE Global Communications Conference. Piscataway, NJ:IEEE, 2014:4114-4119. |

| [13] | 王映民, 孙韶辉. TD-LTE技术原理与系统设计[M]. 北京: 人民邮电出版社, 2010 : 7 -60. ( WANG Y M, SUN S H. TD-LTE Technology Principle and System Design[M]. Beijing: Posts and Telecommunications Press, 2010 : 7 -60. ) |

| [14] | 梁循. 支持向量机算法及其金融应用[M]. 北京: 知识产权出版社, 2012 : 3 -25. ( LIANG X. SVM Algorithm and Its Application in Finance[M]. Beijing: Intellectual Property Publishing House, 2012 : 3 -25. ) |

| [15] | 白鹏, 张喜斌, 张斌, 等. 支持向量机理论及工程应用实例[M]. 西安: 西安电子科技大学出版社, 2008 : 1 -21. ( BAI P, ZHANG X B, ZHANG B, et al. SVM Theory and Engineering Application Example[M]. Xi'an: Xidian University Press, 2008 : 1 -21. ) |

| [16] | CRISTIANINI N, SHAWE-TAYLOR J. An Introduction to Support Vector Machines and Other Kernel-Based Learning Methods[M]. Cambridge: Cambridge University Press, 2000 : 4 -266. |

| [17] | IMAM T, TING K M, KAMRUZZAMAN J. z-SVM:an SVM for improved classification of imbalanced data[C]//Proceedings of the 19th Australian Joint Conference on Artificial Intelligence. Berlin:Springer-Verlag, 2006:264-273. |

| [18] | BOTTOU L, LIN C J. Support Vector Machine Solvers[M]. Cambridge: MIT Press, 2007 : 301 -320. |