KE Yan, born in 1991, M. S. candidate. His research interests include information security, information hiding.

ZHANG Minqing, born in 1967, Ph. D., professor. Her research interests include cryptography, information security, image information hiding.

LIU Jia, born in 1982, Ph. D., lecturer. His research interests include information security, image processing, pattern recognition.

YANG Xiaoyuan, born in 1959, M. S., professor. His research interests include information security, cryptography.

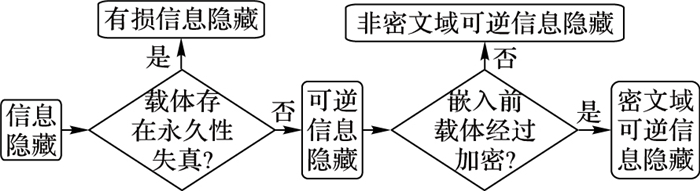

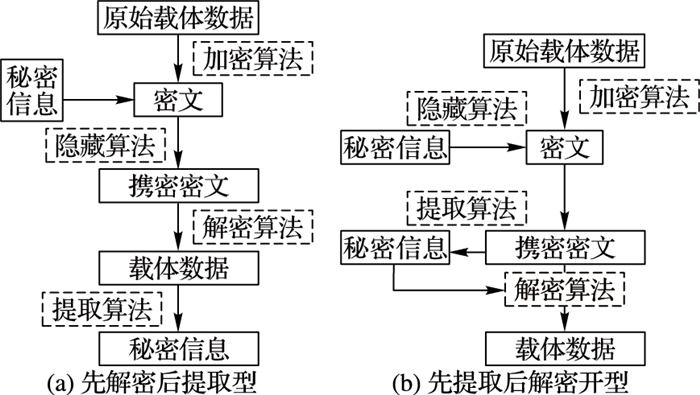

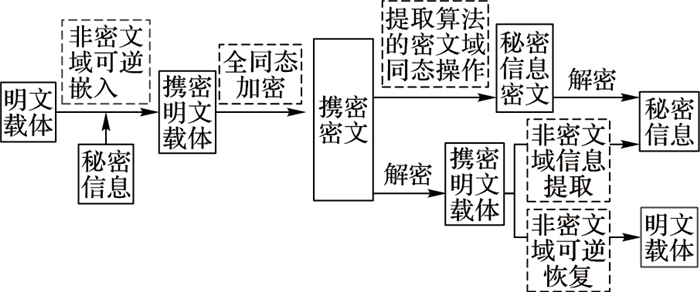

信息隐藏技术自20世纪90年代诞生以来,在隐私、版权保护等信息安全领域发挥的作用日益增强[1-3],传统的信息隐藏通常是非可逆信息隐藏,嵌入过程会给原始载体带来永久性失真,这在一些对数据认证要求高,同时需要无失真恢复出原始载体的应用场合是不可接受的,如云环境下加密数据标注、远程医学诊断、司法取证等。为了兼顾信息隐藏与原始载体的无失真恢复,可逆信息隐藏技术被提出,要求在嵌入隐藏信息后可以无差错恢复出原始载体[4]。可逆信息隐藏根据载体是否加密分为密文域与非密文域两类,其中密文域可逆信息隐藏用于嵌入的载体是经过加密的,嵌入信息后仍然可以无差错解密并恢复出原始载体[5],密文域可逆信息隐藏技术与信息隐藏技术的分类关系如图 1所示。现有的综述文献[6-7]已对可逆信息隐藏的技术现状进行说明。文献[6]根据可逆信息隐藏的不同应用领域将当前的算法分为6类:1)空域算法;2)压缩域算法;3)图像半脆弱认证领域算法;4)图像对比增强算法;5)图像加密域算法;6)其他数字载体类算法(视频、音频等)。其中:第1)~4)类算法属于非密文域可逆信息隐藏算法,第5)类算法属于密文域可逆信息隐藏算法。与文献[6]不同,本文综述的重点是针对密文域算法(包括图像加密、对称及公钥加密密文域),对当前各类密文域可逆嵌入技术的具体框架进行归纳说明,对相关技术进行系统的分类,并对各类中的代表算法进行重点分析。

|

图 1 信息隐藏技术的分类 |

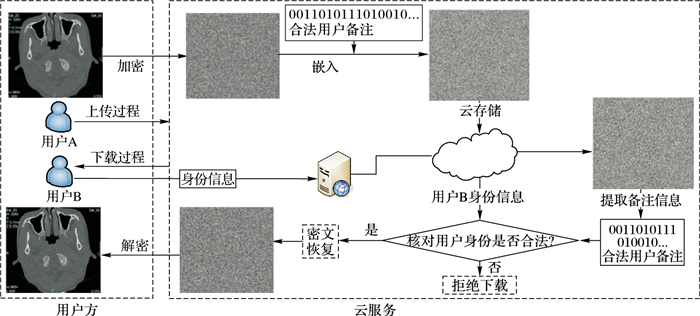

加密技术通常用于实现信息存储与传输过程中的隐私保护,密文域可逆信息隐藏可主要用于加密数据管理与认证,隐蔽通信[5, 8]或其他安全保护。如:医学图像在远程诊断的传输或存储过程中通常经过加密来保护患者隐私,同时需要嵌入患者的身份、病历、诊断结果等来实现相关图像的归类与管理,但是医学图像任何一处修改都可能成为医疗诊断或事故诉讼中的关键,因此需要在嵌入信息后能够解密还原原始图片;军事图像一般都要采取加密存储与传输,同时为了适应军事场合中数据的分级管理以及访问权限的多级管理,可以在加密图像中嵌入相关备注信息,但是嵌入过程不能损坏原始图像导致重要信息丢失,否则后果难以估计;云环境下,为了使云服务不泄露数据隐私,用户需要对数据进行加密,而云端为了能直接在密文域完成数据的检索、聚类或认证等管理,需要嵌入额外的备注信息。图 2为密文域可逆信息隐藏技术在云环境中通过用户身份认证实现上传下载权限管理的应用示意,其中用户B代表申请下载的用户,B可以是上传者本人(用户A);在密文传输过程中,以可逆方式嵌入校验码或哈希值可以实现不解密情况下数据的完整性与正确性检验;同时密文域可逆隐写可有效实现隐蔽通信,传统的以明文多媒体数据为载体的隐写算法难以做到可证明性安全,而传统的阈下信道技术以网络通信协议为掩护传输信息,具有可证明安全性,但是其信息传输率很低[9],密文域隐写技术在上述两者的基础上发展起来,逐渐成为隐写术新的研究热点[10]。综上,密文域可逆信息隐藏对于加密环境下的诸多领域有着较大的应用需求,对于数据处理过程中的信息安全可以起到双重保险的作用,尤其随着云服务的推广,密文域可逆信息隐藏作为密文信号处理技术与信息隐藏技术的结合,是当前云环境下隐私数据保护的研究重点之一[11]。

|

图 2 云环境下身份认证应用示例 |

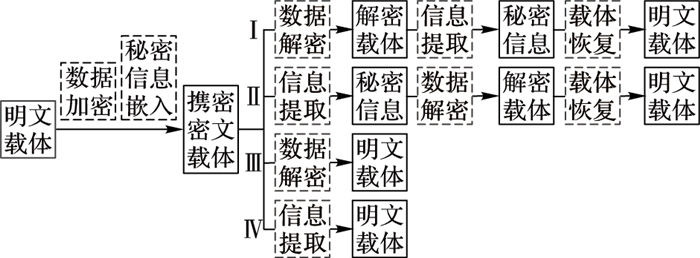

密文域可逆信息隐藏技术中秘密信息的实际载体为密文,对于携密密文既要求能够有效提取秘密信息,又要求能够正确解密,并最终恢复原始载体,其中信息嵌入提取是信息隐藏技术的要求,携密密文的正确解密与明文载体的无损恢复是实现可逆的关键技术环节。结合密文域可逆信息隐藏的技术要求与应用背景,相关算法在设计与实现过程中主要包含两大模块:载体的加、解密模块与秘密信息的嵌入、提取模块,如果对携密密文载体的直接解密结果存在失真,算法中需要引入可逆恢复过程对解密失真载体进一步恢复。

密文域可逆信息隐藏系统各模块的关系如图 3所示。明文载体经过加密与信息嵌入后得到携密密文,根据加密与嵌入算法不同,加密与嵌入过程的先后顺序不固定;对携密密文的操作,根据算法的适用场景主要可分为4种操作流程,分别对应图 3中Ⅰ、Ⅱ、Ⅲ、Ⅳ。

|

图 3 密文域可逆信息隐藏系统模块 |

操作Ⅰ是直接对携密密文进行解密,得到的解密载体通常含有失真,然后进行信息提取与载体恢复,载体的恢复过程通常是基于直接解密载体的特征,如图像像素间相关性,或嵌入信息中含有用于载体恢复的信息。操作Ⅱ是先提取信息,然后根据已知的嵌入信息来进行数据解密与进一步的可逆恢复,操作Ⅰ、Ⅱ一般以图像作为明文载体,使用流密码进行逐位异或加密,实现可逆性的关键在于携密密文解密过程的正确性与载体恢复过程的可逆性。满足操作I(或Ⅱ)的算法适用于接收方可以提取秘密信息并要求恢复出明文载体的应用场景。操作Ⅲ是使用解密密钥直接解密携密密文,即可无失真得到原始明文,因此不需要引入可逆恢复的过程,算法一般在公钥加密算法的加密冗余中嵌入额外信息,实现可逆性的关键在于对加密冗余的有效利用,以及充分保证直接解密携密密文的正确性。对应操作Ⅲ的信息提取方式通常是操作Ⅳ,使用隐藏密钥可以直接在携密密文中提取信息。同时满足操作Ⅲ、Ⅳ(或Ⅰ、Ⅳ,或Ⅱ、Ⅳ)的算法适用于针对不同用户,要求分配解密或信息提取不同权限的应用场景。由此,第2章基于不同的嵌入、提取特点及可逆实现技术对当前算法进行分类,并详细对各类算法的实现框架进行说明与分析。

由上述分析可知,明文经过数据加密与信息嵌入后得到携密密文,数据解密与信息提取的操作对象是携密密文。加解密过程与信息嵌入提取过程在密文域可逆算法中交叉存在并且互相制约,造成密文域可逆信息隐藏存在诸多技术难点,主要为以下4点:一是实现嵌入后密文的无失真解密及载体恢复的完全可逆;二是密文数据中的大容量嵌入;三是信息提取与解密过程可分离;四是保证嵌入过程的安全性或信息的不可检测性等。分析上述难点的主要原因:一方面,当前的信息隐藏技术极大地依赖载体的编码方式、所属的媒体类型,或者变换域的属性,而嵌入信息的过程必然要对载体数据特征进行重新量化与修改,但是加密会使明文内容呈现出最大的无规律性和不确定性,原有特征难以被提取和利用。从信息论的角度来说,在原载体中隐藏信息会导致其信息量增大,在文件大小不变的情况下,信息熵必然会增大。但是加密已经使密文信息熵趋于最大值,所以理论上来说在密文数据中隐藏信息是比较困难的。另一方面,现代加密算法要求明文的极小改变也将扩散到整个密文空间,而可逆算法的嵌入过程往往独立于加密过程,使得嵌入过程中修改的加密数据越多,解密结果失真会越大,因此要在保证解密没有失真的情况下进行信息嵌入,或提升嵌入容量的难度较大。

2 关键技术及分类针对密文域可逆信息隐藏的技术要求与存在难点,当前算法种类繁多,根据数据加密与信息嵌入的结合方式,算法主要可分为非密文域嵌入与密文域嵌入两类。下面分别对非密文域嵌入与密文域嵌入两类算法的关键技术、优势及局限性进行论述分析。

2.1 非密文域嵌入算法非密文域嵌入算法主要是借鉴当前的非密文域的信息隐藏技术,包括差值扩展嵌入[4]、直方图平移技术嵌入[12-14]以及利用图像压缩技术嵌入[15]等,在加密载体中嵌入数据,并且可以在嵌入后有效解密恢复加密前载体,能够达到了密文域可逆信息隐藏的技术要求; 但是由于载体加密后往往会丧失原有的可嵌入特征,上述嵌入方法在密文域中可选择的嵌入特征往往较少,因此该类算法先通过非密文域操作的途径保留或获取可嵌入特征来嵌入信息,而后进行加密。在嵌入与加密完成后,根据对携密密文载体解密与信息提取两过程的顺序是否固定,算法分为可分离与不可分离算法,分别对这两类非密文域嵌入算法进行说明如下。

2.1.1 不可分离的非密文域嵌入算法不可分离的非密文域嵌入算法获取可嵌入的特征的方法主要通过保留部分加密前载体的特征用于嵌入,而将其他部分用于加密,所用特征通常为载体压缩过程中的属性特征或变换域系数等。

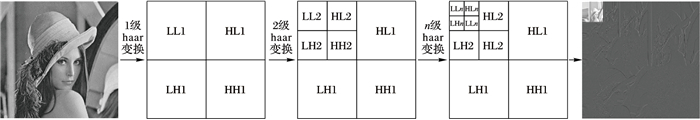

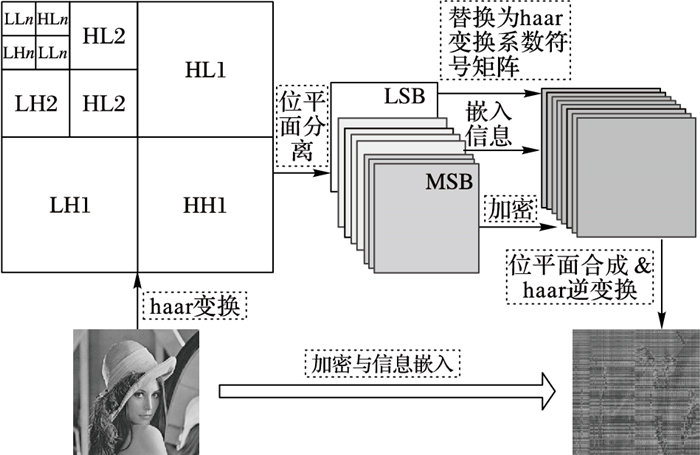

文献[16]的密文域嵌入技术并不是针对可逆信息隐藏提出,但是嵌入过程可有效说明不可分离的非密文域嵌入类算法的特点,对携密密文的解密结果具有对原始图像恢复的可逆性,在后来的研究与文献中被多次引用。文献[16]进行嵌入与加密的特征来自基于哈尔小波基的n级小波分解,产生选择可分离的滤波器组,对输入图像进行哈尔变换,产生LH、HL、HH三种高频带系数,一个LL低频带系数(3级分解时如图 4所示)。其中低频带是由哈尔变换分解级数决定的最大尺度、最小分辨率下对原始图像的最佳逼近。

|

图 4 haar变换示意 |

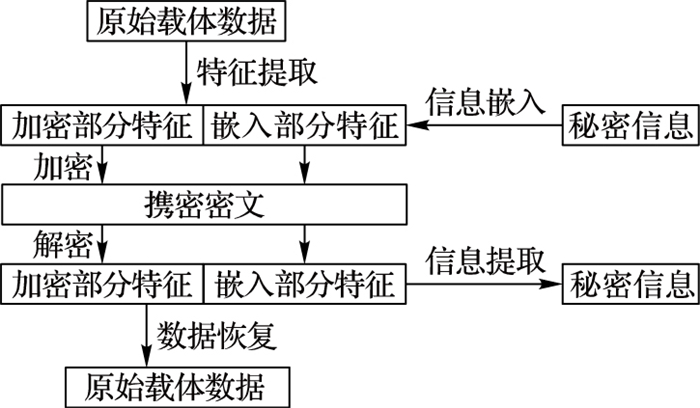

以3级分解为例说明文献[16]加密与嵌入过程如图 5所示,在得到3级haar变换图像后,进行位平面分离,得到若干层位图(图 5中为8层)。

|

图 5 文献[16]嵌入过程 |

其中最低有效位(Last Significant Bit, LSB)层用haar变换后各系数的符号构成的矩阵来替换。选择前若干最高有效位层进行加密(图 5中为前3层),剩余位层用于嵌入秘密信息。最后将加密或携密位层进行位平面合成并进行haar逆变换,提到携密密文图像。而在方案设计中,由于信息提取需要根据明文像素信息,因此需要先解密前若干最高有效位层,根据携密明文图像提取嵌入信息,算法的可逆恢复依赖于明文像素相关性与已知的嵌入信息,根据携密明文图像与提取的秘密信息可进一步恢复原始图像,因此方案信息提取与载体恢复的顺序固定。

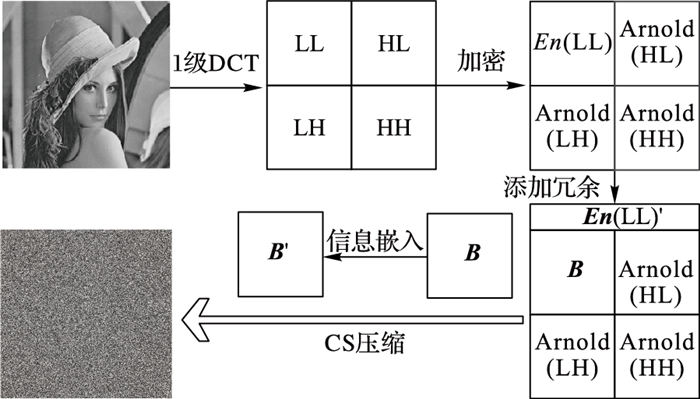

该类算法有效规避了密文数据特征提取的难题,相关算法还包括如文献[17]通过有选择地加密部分离散余弦变换(Discrete Cosine Transform, DCT)系数,而在加密之后还保留一部分特定位置的DCT系数信息用以数据嵌入;文献[18]提出了一种在加密了的H.264/AVC格式视频中嵌入数据的方法,其中动作、纹理和剩余信息都被部分加密。图 6为此类不可分离的非密文域算法的嵌入模型,可见算法在恢复载体前通常需要先将嵌入位置的信息提取,并恢复负载秘密信息的特征或系数,否则难以实现载体的可逆恢复,因此解密与提取过程不可分离。

|

图 6 不可分离的非密文域嵌入模型 |

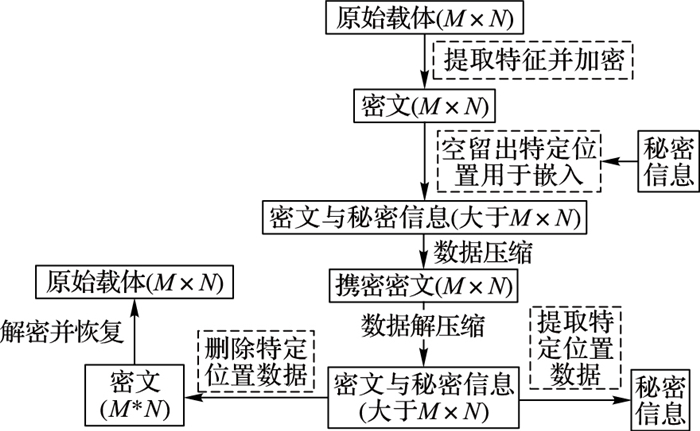

可分离的非密文域嵌入算法主要是引入无损压缩技术,其获取可嵌入特征的方法是在密文的特定位置填充或扩展得到额外的冗余数据用于数据嵌入,代表性算法如可分离的密文图像信息隐藏[19],算法的嵌入过程如图 7:首先对大小为M×N的原始图像进行1阶离散小波变换(Discrete Wavelet Transform, DWT),得到低频系数LL,高频系数LH、HL、HH,大小均为M/2×N/2;使用加密密钥,将LL与随机序列逐位异或进行加密得到En(LL),将LH、HL、HH三部分数据进行Arnold置乱,破坏图像纹理的可视性,完成图像加密;在密文矩阵中添加冗余矩阵B,B为M/2×N/2的零矩阵,将大小为M/2×N/2的En(LL)变形为M/4×N的矩阵En(LL)′置于原密文矩阵顶部,冗余矩阵B可使用隐写密钥嵌入秘密信息得到B′;此时的密文数据包括密文图像与秘密信息两部分,大于原始图像,最后使用压缩传感(Compressive Sensing, CS)技术将包含密文与秘密信息的数据压缩成原始图像大小,作为携密密文。而载体恢复与数据提取时,首先进行解压,而后分别使用解密密钥或隐写密钥即可独立进行解密或提取操作。

|

图 7 文献[19]嵌入过程 |

由图 7的过程中可以知道该算法实现的关键步骤在于CS技术将密文与秘密信息压缩成原始载体的大小,而解密与提取过程可分离实现的前提在于压缩过程的可逆性,具体的嵌入方法可采用传统的隐藏技术或简单的秘密信息的填充。类似通过引入或发现信息冗余来实现嵌入的算法如文献[20-21]:其中文献[20]是在像素加密前对一些像素进行数值预测,并在可预测像素的差值中嵌入数据,其可逆效果较好,而且提取与解密过程可分离;文献[21]实现模型与文献[19]基本相似,其过程可概括为图 8的流程示意。另外,压缩感知技术同时具有数据压缩和隐私保护功能,是当前图像处理领域的热点技术之一,基于压缩传感图像的可逆信息隐藏算法如文献[22-23],为当前密文载体环境下的可逆信息隐藏技术发展提供了新的技术思路。

|

图 8 可分离的非密文域嵌入模型 |

由上可知,非密文域嵌入算法较好地借鉴了传统的嵌入技术,其中可分离算法强调携密密文的解密过程与信息提取过程的可分离,与不可分离算法相比,适用于更多的应用环境。但是这一类算法的可嵌入特征受加密与压缩技术限制较大,嵌入量较小。在安全性方面,不可分离算法中的保留特征会导致密文中含有部分原始信息,如图 5中的携密密文图像的仿真结果带有原始图像的纹理特征,威胁载体内容的保密性;可分离算法中的解压与解密过程会造成秘密信息泄露,影响嵌入信息的安全性。由于大部分非密文域嵌入算法在安全性方面存在一定的不足,因此当前研究更关注于密文域嵌入类的算法。

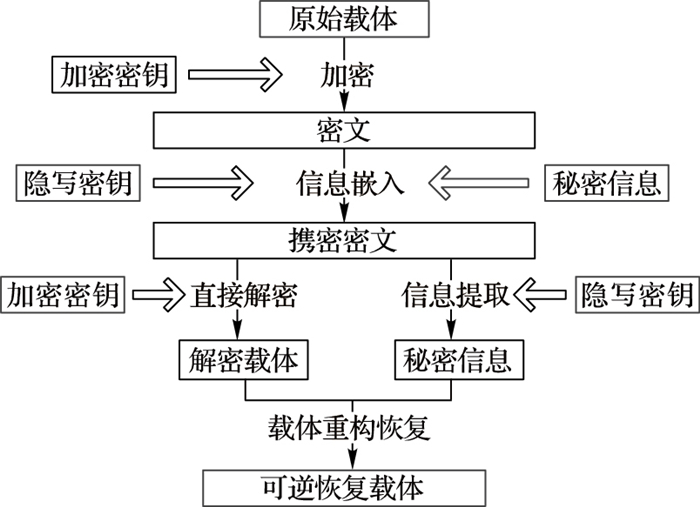

2.2 密文域嵌入算法密文域嵌入算法中的数据嵌入过程完全在加密域上进行,不会造成原始信息泄露。实现嵌入的关键技术主要有基于图像加密技术、密文域信息处理技术如同态技术与熵编码、密文域压缩等。依据嵌入后携密载体的解密过程与提取过程顺序是否固定,密文域嵌入算法也分为可分离与不可分离两类,下面分别进行说明。

2.2.1 不可分离的密文域嵌入算法不可分离算法是当前密文域可逆信息隐藏算法的主体,根据算法过程中解密与信息提取的先后顺序,可分为图 9所示的两类模型,不同类型的嵌入方式所基于的技术不同。

|

图 9 不可分离的密文域嵌入模型 |

1)基于图像加密技术。

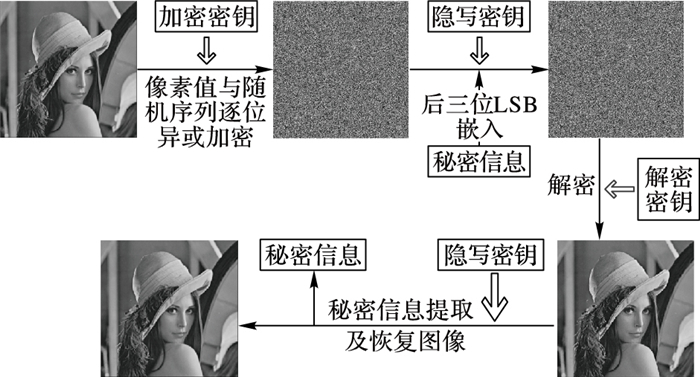

密文域操作的对象需要加密技术作为前提,信息隐藏的载体通常集中于图像载体,因此基于图像加密技术的密文域可逆信息隐藏是当前该领域算法的重要组成。图 9(a)代表类型算法的关键技术在于轻量级的图像加密技术与信息隐藏技术的结合,其中信息的提取与恢复依赖于解密图像的特征分析,因此要求先进行图像的解密,再提取秘密信息。代表性算法如文献[5],它首次将图像加密和信息隐藏结合,提出密文图像中的可逆信息隐藏算法,算法过程如图 10所示依次包括4个部分:图像加密、数据嵌入、图像解密和秘密信息提取与载体恢复。下面具体说明并分析方案[5]的过程:

|

图 10 文献[5]的方案过程 |

在图像加密阶段,原始载体使用无损的8位表示的灰度图,其像素值记为pi, j,其中i, j表示像素点位置,pi, j的取值范围在[0, 255],像素点的位值记作bi, j, k, k=0, 1, …, 7(k=0表示像素点的最低有效位),则pi, j与bi, j, k的关系为:

| $ {b_{i,j,k}} = \left\lfloor {{p_{i,j}}/{2^k}} \right\rfloor \bmod 2 $ | (1) |

| $ {p_{i,j}} = \sum\limits_{k = 0}^7 {{b_{i,j,k}} \cdot {2^k}} $ | (2) |

使用加密密钥产生随机二进制序列R,序列R的每一位值记作ri, j, k,将图像像素各位值与随机序列逐位异或进行加密,加密后的位值记为Bi, j, k:

| $ {B_{i,j,k}} = {b_{i,j,k}} \oplus {r_{i,j,k}} $ | (3) |

在数据嵌入阶段,先将密文图像分成若干大小相同不重叠的块,块中像素根据隐写密钥随机均分为S0与S1集合,通过翻转块内特定集合内全部像素的后三个LSB位来嵌入信息。嵌入后密文图像像素的位值记为B′i, j, k,嵌入信息为1时:

| $ B{'_{i,j,k}} = \overline {{B_{i,j,k}}} ;{P_{i,j}} \in {S_1},k = 0,1,2 $ | (4) |

嵌入信息为0时:

| $ B{'_{i,j,k}} = {B_{i,j,k}};{P_{i,j}} \in {S_0},k = 0,1,2 $ | (5) |

在解密与数据恢复阶段,将解密得到的后三个LSB位值记为b′i, j, k,翻转操作在以比特位异或为基础的加密机制上具有同态效应,故在图像解密之后,翻转操作的影响被保留。

| $ \begin{array}{l} b{'_{i,j,k}} = {r_{i,j,k}} \oplus B{'_{i,j,k}} = {r_{i,j,k}} \oplus \overline {{B_{i,j,k}}} = \\ \;\;\;\;\;\;\;\;\;\;\;\;{r_{i,j,k}} \oplus \overline {{b_{i,j,k}} \oplus {r_{i,j,k}}} = \overline {{b_{i,j,k}}} \end{array} $ | (6) |

此时根据自然图像的像素相关性,对解密后的图像通过构造某种失真函数或波动函数来测量这种翻转操作是否存在。如果图像某一块很不平滑,而翻转了块内的特定集合Si中像素的后三个LSB位之后变得平滑,说明块中嵌入了信息i(0或1),而翻转操作即可完成图像的可逆恢复。

文献[5]的方法操作简单且满足一定的可逆性要求,但是加密算法是采用像素点位值逐位异或,对于当前图像加密技术来说,加密方式比较简单,同时嵌入量受图像恢复质量与分块大小限制,可逆效果与失真函数的精确性有关。根据其不同位产生错误的影响,可以推得其可逆恢复过程的平均错误值为EA:

| $ {E_A} = \frac{1}{8}{\sum\limits_{u = 0}^7 {[u - (7 - u)]} ^2} $ | (7) |

其可逆恢复的峰值信噪比(Peak Signal-to-Noise Ratio, PSNR)(单位dB)的理论值为:

| $ \mathit{PSNR} = 10 \cdot \lg \frac{{{{255}^2}}}{{{E_A}/2}} = 37.9 $ | (8) |

式(8)表明恢复数据中存在失真,只是将失真的程度控制在人眼视觉不可分辨范围内,而且算法中信息提取是基于自然图像的像素相关性,因此提取前需要先进行图像解密,两过程不可交换。之后文献[24]通过改进失真函数提升了这种方案的可逆性能。在此基础上,文献[25-26]也进一步提高了嵌入容量,但是嵌入量提高后的载体图片解密失真会有所增大;类似算法如文献[27]提出在加密的JPEG比特流中嵌入可逆信息以及文献[28]提出基于邻域像素平均差值的密文域可逆信息隐藏算法,也存在嵌入容量提高后,载体数据的恢复效果下降的问题。文献[29]引入随机扩散的方法进一步有效利用了文献[5]中的像素空域关联性,通过设计精确预测的算法在降低解密差错的同时,提高了嵌入容量;文献[30]进一步在保持解密质量的前提下提高了嵌入容量。

2)基于编码技术。

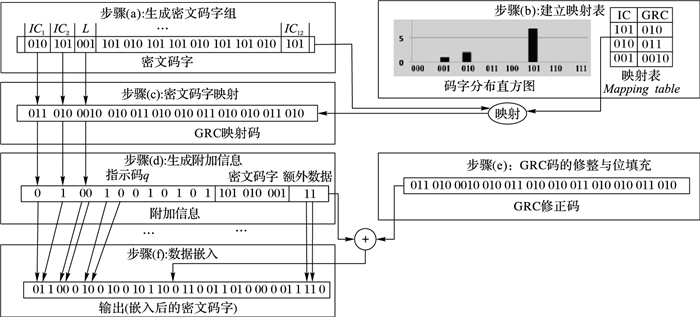

为了能够进一步保证载体恢复的可逆性,有效提高嵌入容量,编码技术被引入可逆算法,基于编码过程的可逆性,该类算法的数据恢复过程失真很小,但是对密文码字编码来实现嵌入后,为保证解码的可逆性,需要嵌入后码字的解码过程顺序固定,因此在数据解密前必须先进行信息提取,不可分离。算法的基本模型如图 9(b)所示,编码技术在信息隐藏技术中的应用较为广泛,如湿纸编码[31]、动态运行编码[32]、方向编码[33-34]等。文献[35]将低密度奇偶校验码(Low Density Parity Check,LDPC)编码引入密文域可逆信息隐藏,将载荷提升到0.1bpp;而文献[36]提出利用熵编码实现密文域可逆嵌入,能够完全保证可逆性。

文献[36]基于GRC (Golomb-Rice Codewords)熵编码提出了不依赖于加密方式的通用密文域信号的可逆嵌入,载体能够被完全可逆恢复,并且单位比特密文最大可实现嵌入0.169b信息,其具体嵌入过程如图 11所示:编码的对象是加密数据的01码字,如图 11步骤(a)中密文图像的码字组IC,每个码字ICi的长度L为3,然后根据不同图像码字ICi的频率建立映射表Mapping table,并将ICi替换为GRC映射码如步骤(b)、(c)所示,通过对得到的GRC码进行修整与位填充,得到含有编码冗余的GRC修整码如步骤(e)所示,最后将附加信息嵌入步骤(e)得到的GRC修整码中的特定位置如步骤(f)所示,其中附加信息如步骤(d)所示,主要包括三部分信息:每个GRC码的指示码q组成的指示码序列;原始密文图像码字;额外信息。附加信息的前两部分都用于后期密文码字的可逆恢复,而额外信息可以负载秘密信息。而通过对图 11中步骤按步骤(f)~(a)依次操作,可有效实现嵌入信息的提取并进一步完全恢复原始密文。但是根据上面的说明也可以知道,该算法的可逆性完全依赖其嵌入过程的编码可逆性,解密之前需要先进行信息提取,其先后顺序要求固定,因此不能实现可分离。

|

图 11 文献[36]算法的嵌入过程示例 |

1)基于同态加密技术。

同态加密技术对于密文域信号处理技术的发展意义重大,其特点在于允许在加密域直接对密文数据进行操作(如加或乘运算),而不需要解密原始数据,操作过程不会泄露任何明文信息。在操作之后,将数据解密,得到的结果等同于直接在明文数据上进行相同操作后的结果。当前加密技术在隐私保护过程中被普遍使用,同态加密技术保证了加密域数据与明文域信息的同态变换,能够直接在密文域实现对密文的管理,同态加密根据其满足同态运算的类型与可执行次数,主要可分为全同态、类同态与单同态加密,其中全同态算法可同态执行任意次数的加乘运算,类同态算法可同态执行有限次数的加/乘运算,单同态算法只满足加或乘同态。当前同态技术的研究重点在于设计全同态与类同态算法,因为单同态算法如加同态只能用于构造对称密码,其应用场景较少。可逆信息隐藏算法中的重要一类是利用同态加密技术进行数据嵌入,同态加密技术的引入为信息隐藏技术与加密技术的深度结合提供了重要的技术支持与理论保证。

如文献[37-38]等属于在密文域信息隐藏领域引入了同态加密技术的早期算法,文献[37]用Okamoto-Uchiyama公钥密码[39]加密载体数据,利用类同态技术适应性替换量化后的密文图像DCT系数来嵌入数字水印。为了进一步保证嵌入信息的后密文数据的安全性,文献[8]提出了一种基于全同态加密技术的可证明安全的密文域隐写方案。

文献[8]的算法模型如图 12所示,其中携密密文的生成主要包括嵌入、加密两个过程。其中嵌入过程是在明文图像中进行,采用STC(Syndrome Trellis Codes)编码方法在各像素的LSB层进行标记湿纸信道,然后使用文献[40]中算法,在各像素的次LSB层的湿纸信道上完成消息的嵌入。接收方对载密图像的LSB序列和次LSB序列分别执行STC解码算法和湿纸码的解码算法即可提取消息。上述嵌入方法避开了容易受统计检测攻击的载体图像敏感区域。文献[8]的主要创新点在于嵌入后,基于文献[41]中的算法设计了一种修正的全同态算法对载密数据进行加密,能够有效保证同态性及密文域上的信号处理。

|

图 12 文献[8]的可分离密文域嵌入模型 |

同态加密的主要环节包括以下几部分:

①密钥生成算法KeyGen(λ):用于生成加密密钥p。其中,p←[2λ-1, 2λ),且p为奇数。

②加密算法Enc(p, x):记明文X={xi|xi∈[0, 2h]},密文Y={yi},取ωi=pqi+2kri(i=0, 1, …, n),qi、ri是随机数,ri≈2λ,qi≈2λ3,公开q0,r0,

| $ \begin{array}{l} {\mathop{\rm Enc}\nolimits} ({p_i}, {x_i}) = ({\omega _i} + {x_i})\bmod {\omega _0} = \\ \;\;\;\;\;\;\;\;\;\;\;\;\;\;\;\;\;\;(p{q_i} + {2^k}{r_i} + {x_i})\bmod (p{q_0} + {2^k}{r_0}) = {y_i} \end{array} $ |

③解密算法

对模加运算有:Enc(xi)+Enc(xj)=(p(qi + qj) +2k(ri+rj)+(xi+xj)) mod (pq0+2kr0),则Dec(p, Enc(xi) + Enc(xj))=Dec(p, Enc(p, xi + xj))。

对模乘运算有:

| $ \begin{array}{l} {\mathop{\rm Enc}\nolimits} ({x_i}) \cdot {\mathop{\rm Enc}\nolimits} ({x_j}) = (p \cdot {f_p}({q_i}, {q_j}, {r_i}, {r_j}, {x_i}, {x_j}) + \\ {2^k}{f_r}({q_i}, {q_j}, {r_i}, {r_j}, {x_i}, {x_j}) + ({x_i} \cdot {x_j}))\bmod (p{q_0} + {2^k}{r_0}) \end{array} $ |

则:

| $ {\mathop{\rm De}\nolimits} {\mathop{\rm c}\nolimits} (p, {\mathop{\rm Enc}\nolimits} ({x_i}) \cdot {\mathop{\rm Enc}\nolimits} ({x_j})) = {\mathop{\rm De}\nolimits} {\mathop{\rm c}\nolimits} (p, {\mathop{\rm Enc}\nolimits} (p, {x_i} \cdot {x_j})) $ |

④密文域信息提取:记LSB(x)=x & 0x00…01,2LSB (x)=x & 0x00…02,则:

| $ {\mathop{\rm LSB}\nolimits} ({y_i}) = {\mathop{\rm LSB}\nolimits} ({\mathop{\rm Enc}\nolimits} (p,{x_i})) = {\mathop{\rm LSB}\nolimits} ({x_i}) $ | (9) |

| $ 2{\mathop{\rm LSB}\nolimits} ({y_i}) = 2{\mathop{\rm LSB}\nolimits} ({\mathop{\rm Enc}\nolimits} (p,{x_i})) = 2{\mathop{\rm LSB}\nolimits} ({x_i}) $ | (10) |

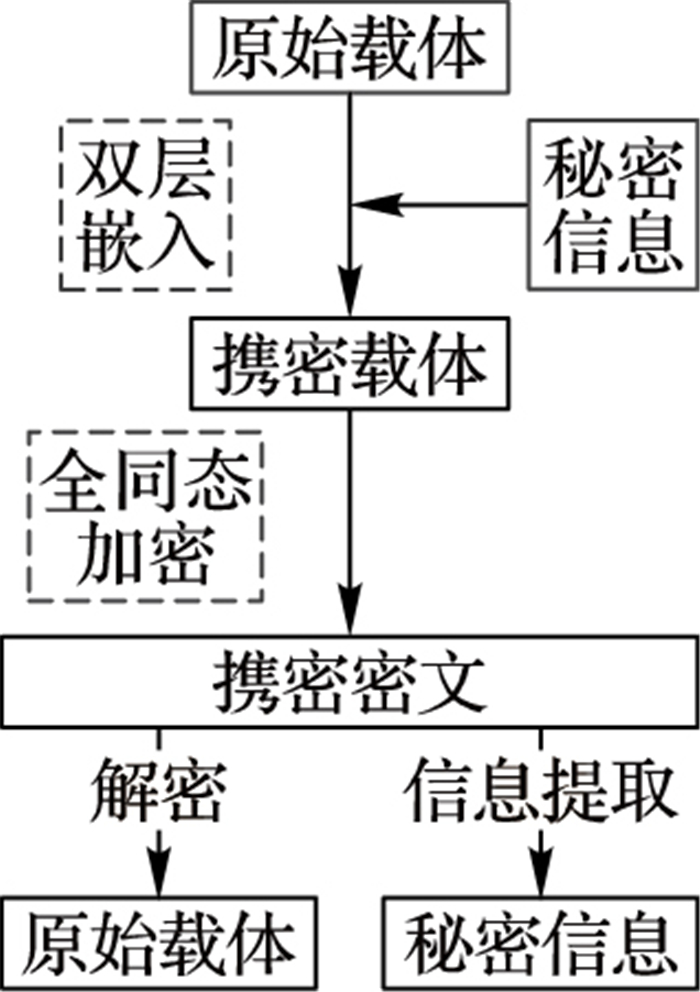

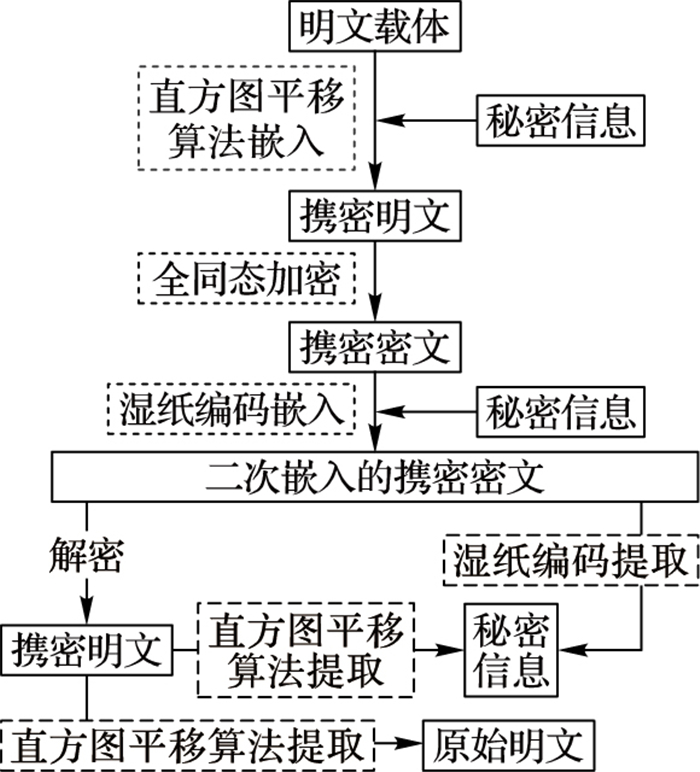

其中,式(9)和式(10)表明,接收方无需解密,即可得到密文数据的LSB层和次LSB层,然后从中提取秘密信息。最后,文献[8]通过可证明安全理论推导说明了算法在密文域和明文域均能有效抵抗隐写检测分析,并且在通信双方被强制要求解密、加密密钥泄漏和密钥未泄露三种情形下都具有较高的安全性。通过上面分析可知,类似文献[8]使用全同态技术在密文域进行数据嵌入与提取的算法具有较好可操作性与安全性,同态技术的发展也给相关密文域信息隐藏的发展与实现提供了一定的理论支持,并且能够较好地实现算法的可分离。文献[8]为密文域可逆信息隐藏引入同态技术提供了可参考的技术框架,框架流程如图 13示意:由于同态技术在密文域的操作能够保持对明文域的同态操作,因此明文的嵌入算法可直接使用现有的非密文域可逆算法,而后用全同态技术加密。对于携密密文,可分离性具体表现为:直接在密文域执行提取算法的同态操作可在不解密明文载体的情况下得到秘密信息;对携密密文进行解密得到携密明文,此时在明文域分别进行信息提取或可逆恢复,即可得到秘密信息或原始明文。

|

图 13 基于(全)同态加密的可分离密文域嵌入 |

近年来,使用同态技术实现的密文域可逆信息隐藏算法还包括文献[42-43],均具有较大的嵌入容量及较好的图像质量。文献[42]首先将明文像素值分成LSB位与余下的整数,加密后分别发送给信息隐藏者,因此传输的数据量为原加密图像的两倍,嵌入信息过程中,主要是利用同态特性改变相邻LSB的相对大小。但是在密文域同态加密后的数据无法判断对应明文的大小,因此提取信息前必须解密图像;文献[43]中首先提出了一种基于同态加密的可逆算法,过程如图 14所示:先对明文像素值用直方图平移的方式进行收缩约束,然后在同态加密前后通过两次信息嵌入,确保信息在嵌入后的密文中或直接解密图像中都可以提取,其中湿纸编码[40]嵌入确保信息可直接在密文域提取,直方图平移嵌入确保信息可在解密图像进行提取。该算法的数据量在嵌入前后保持不变,但是由于湿纸编码嵌入时,需要求解k个变量的线性方程,计算复杂度为O(k3),运算成本较大;同时由于Paillier同态加密算法[44]加密时引入的随机因子在解密过程中会约去,因此任意替换随机因子不影响解密结果,基于此文献[43]中还提出一种无损嵌入方法,将加密时的原随机因子调整为携带秘密信息的随机因子而不影响解密正确性。

|

图 14 文献[45]的可分离密文域嵌入模型 |

为了降低文献[43]的运算成本,提高加密与嵌入效率,文献[45]针对文献[43]中的可逆算法进行了改进:首先将目标像素嵌入到载体图像中,加密后利用由额外信息组成的伪像素替换载体中的目标像素实现信息嵌入;提取信息时,可根据嵌入密钥与伪像素值在密文域的映射表求出伪像素的可能值,通过对比来确定嵌入信息。该算法中密文数据量相对较低,计算复杂度为O(k)。

与其他密码体制相比,当前大部分全同态或类密码系统会使加密数据量产生明显扩张与运算复杂度的急剧增高,因此基于全同态加密的可逆信息隐藏方案的计算复杂度普遍较高而嵌入率较低,这也是未来此类算法需要解决的主要问题。而单同态加密算法的密文扩展较小,基于单同态技术的可逆信息隐藏算法如文献[46-47],主要引入加性同态加密技术有效实现了提取、解密过程的可分离,运行效率较高。文献[47]引入十字交叉法选择可嵌入像素点,通过自行构造加性单同态加密算法保证了算法的可逆性,而且密文扩展较小,达到了相对可观的嵌入率。

2)基于密文域压缩技术。

同态算法尤其是全同态加密技术较大的计算复杂度与密文扩展影响了可分离的密文域嵌入算法的效率,可分离算法可以通过引入密文压缩技术有效提高嵌入效率,文献[48]是利用密文压缩技术实现可分离的代表算法。

文献[48]的算法模型如图 15所示,提出用矩阵运算的方法对加密的图像的LSB进行压缩来腾出空间隐藏信息,在接收方分三种情况:使用隐写密钥可以提取数据;使用解密密钥可以直接解密携密密文图像,两个操作可以单独执行;同时使用隐写密钥与解密密钥可基本实现载体的完全恢复。

|

图 15 基于密文域压缩的可分离密文域嵌入模型 |

文献[48]的加密算法与文献[5]完全一致,将像素值各比特位与随机二值序列进行逐位异或。而嵌入算法的关键在于对密文数据的LSB进行矩阵运算压缩,压缩过程概括说明如下:

在预处理阶段,保留NP个原始图片的像素点并在之后的操作中保持其位置不变,将这NP个像素点的位置作为隐写密钥,而将其余像素点加密。

对于密文图像,选择最低有效位LSB进行矩阵运算:首先将加密后的像素的LSB分为M·L大小的块,每个块都是0-1二值矩阵。构造变换矩阵G:

| $ \mathit{\boldsymbol{G}} = [{\mathit{\boldsymbol{I}}_{M \cdot L - S}}\mathit{\boldsymbol{Q}}] $ | (11) |

其中G可分为两个矩阵,左边部分IM、L、S是大小为(M、L、S)×(M、L、S)的单位矩阵,右边部分Q是大小为(M、L、S)×S的随机二进制矩阵。S是正整数,可表示压缩的力度。预留的NP个像素点的LSB位此时可携带两部分信息:一是秘密信息,二是M、L、S的值。

将每个加密像素的LSB块中的数值排成一维向量,向量长度为M·L,依次记为B(k, i)(i=1, 2, …, M·L),其中k用于标记所在的LSB块。矩阵运算后的向量长度为M·L-S,各元素依次记为B′(k, i)(i=1, 2, …, M·L-S),则:

| $ \left\{ {\begin{array}{*{20}{c}} {B'(k,{\rm{1}})}\\ {B'(k,{\rm{2}})}\\ {...}\\ {B'(k,ML - S)} \end{array}} \right\} = \mathit{\boldsymbol{G}} \cdot \left\{ {\begin{array}{*{20}{c}} {B(k,{\rm{1}})}\\ {B(k,{\rm{2}})}\\ {...}\\ {B(k,ML)} \end{array}} \right\} $ | (12) |

由式(12)可知,矩阵运算后的LSB值被压缩,每个原始密文像素的LSB块会空留出S个位置用于嵌入恢复信息,恢复信息主要是指预留的NP个像素点的修改情况,用于恢复这NP个像素点。

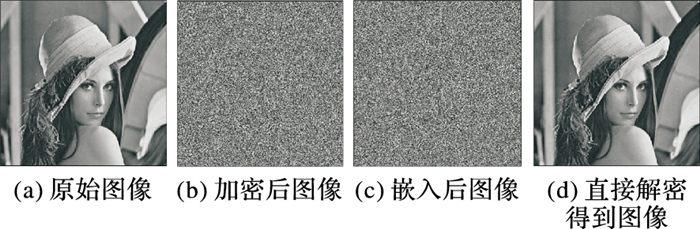

在接收方,如果只知道隐写密钥,可以根据密钥在嵌入后密文图像的对应NP个位置中提取像素的LSB,即为秘密信息;如果只知道解密密钥,可直接对嵌入后图像进行解密操作,由于嵌入与压缩变换只是修改了像素的LSB,解密图像的失真一般人眼不能区分;如果同时知道隐写密钥与解密密钥,先进行直接解密,然后将携带秘密信息的NP个像素点利用压缩后保存的信息进行恢复,而由于矩阵运算的不可逆,整个图像的恢复主要基于图像像素间相关性,通过构造失真函数来实现。图 16为文献[48]的实验结果,其直接解密得到的图像(图 16(d))与原始图像Lena(图 16(a))的峰值信噪比(PSNR)值为39.0dB,达到了人眼不可区分的程度。

|

图 16 文献[48]仿真结果 |

该方案是完全在加密域上执行的,而且是可分离的,目前能满足这两点的方案非常少,但是该方案的图像恢复和信息提取还是完全建立在图像像素相关性这一统计特征上的,所以恢复图像尤其是直接解密得到的图像存在失真。

3)基于格密码算法。

这类算法主要是有效利用了格密码算法的特点,通过对加密过程产生的数据冗余的再编码进行信息隐藏。格密码算法基于的困难问题当前主要以错误学习(Learning With Error,LWE)问题为主。而LWE算法具有以下三方面特点,可有效用于实现密文域可逆信息隐藏:一是可靠的理论安全性,已知求解LWE问题的算法都运行在指数时间内,能够抵抗量子攻击;二是格空间是一种线性结构,LWE算法中的运算基本是线性运算,加密速度比目前广泛使用的基于大整数分解难题和离散对数难题的公钥密码高出很多,适用于数据量极大的多媒体环境与云环境下的数据加密;三是LWE算法加密后的数据携带大量的信息冗余,这些冗余对于没有私钥的攻击者来说不包含任何有用信息,但是对于拥有私钥的用户来说该部分冗余是可控的。由此,文献[49]提出了基于LWE算法加密过程的可逆信息隐藏,首先是在加密明文序列m∈{0, 1}l的过程中,通过对加密冗余的再量化嵌入秘密信息sm=(sm1, sm2, …, sml)T, smi∈{0, 1},其加密嵌入过程可概括说明如下:

①密钥生成。私钥SK:随机选取均匀分布的矩阵S∈Zqn×l,解密密钥(S, ra1),隐写密钥(S, ra2);公钥PK:随机选取均匀分布的矩阵A∈Zqn×m,同时选择波动范围较小的噪声矩阵E∈Zqm×l,公钥为:(A, P=ATS+E)∈Zqn×m×Zqm×l。

②加密。随机生成向量a∈{0, 1}m,密文为:

| $ \left( {\mathit{\boldsymbol{u}} = \mathit{\boldsymbol{Aa}}, \mathit{\boldsymbol{c}} = {\mathit{\boldsymbol{P}}^{\rm{T}}}\mathit{\boldsymbol{a}} + \mathit{\boldsymbol{m}}\left\lfloor {q/2} \right\rfloor } \right) \in \mathit{\boldsymbol{Z}}_q^{n \times m} \times \mathit{\boldsymbol{Z}}_q^{m \times l} $ |

③信息嵌入。计算ms=c-STu,设ms=(ms1, ms2, …, msl)T,携密密文为:(u, cs),cs=(cs1, cs2, …, csl)T。

| $ c{s_i} = {c_i} + {\beta _i} \cdot s{m_i} \cdot \left\lfloor {\mathit{q}/8} \right\rfloor $ | (13) |

其中βi∈(1, -1)决定密文修改的正负:

| $ {\beta _i} = \left\{ {\begin{array}{*{20}{c}} {1,\;\;\;m{s_i} \in (0,\mathit{q}/8) \cup (\mathit{q}/2,3\mathit{q}/8)}\\ { - 1,\;\;\;m{s_i} \in (3\mathit{q}/8,\mathit{q}/2) \cup (7\mathit{q}/8,\mathit{q})} \end{array}} \right. $ | (14) |

在得到携密密文之后,通过在数据提取与解密的过程中引入不同的量化标准实现了两过程的可分离。过程如下:

解密 使用解密密钥(S, ra1),对于密文(u, cs),计算ms′=cs-STu,设ms′=(ms1′, ms2′, …, msl′)T。解密结果记为m′=(m1′, m2′, …, ml′)T,则:

| $ {\mathit{m}_i}' = \left\{ \begin{array}{l} 0,\;\;\;\;\;m{s_i}' \in (0,\mathit{q}/4) \cup (3\mathit{q}/4,\mathit{q})\\ 1,\;\;\;\;\;m{s_i}' \in (\mathit{q}/4,3\mathit{q}/4) \end{array} \right. $ | (15) |

信息提取使用隐写密钥(S, ra2),对于密文(u, cs),计算ms′=cs-STu,提取的秘密信息记为sm′=(sm1′, sm2′, …, sml′)T,则:

| $ \begin{array}{l} \mathit{s}{\mathit{m}_i}' = \\ \left\{ \begin{array}{l} 0,\;\;\;\;m{s_i}' \in (0,\mathit{q}/8) \cup (3\mathit{q}/8,5\mathit{q}/8) \cup (7\mathit{q}/8,\mathit{q})\\ 1,\;\;\;\;\;m{s_i}' \in (\mathit{q}/8,3\mathit{q}/8) \cup (5\mathit{q}/8,7\mathit{q}/8) \end{array} \right. \end{array} $ | (16) |

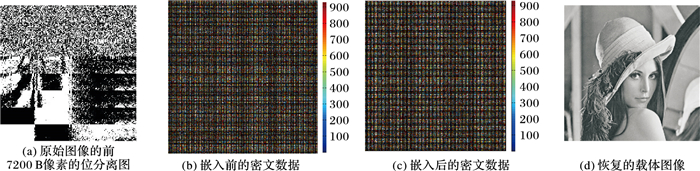

最后,文献[49]根据理论分析与实验结果说明了载体恢复能够达到完全可逆,其算法仿真结果如图 17所示,实验使用Lena为原始图像,加密过程中为直观说明实验结果,采用对原始图像的前7 200B数据(图 17(a))进行加密并嵌入秘密信息。但是该算法加密后会产生密文扩展,尤其当密钥长度较大时,密文扩展较大,嵌入效率较低。

|

图 17 文献[49]的算法仿真 |

综上,密文域嵌入算法能够较好保持加密算法的安全性,与非密文域嵌入算法相比也更有研究价值; 但是此类算法中密文嵌入率与载体恢复的可逆性往往相互制约。为了提高嵌入效率,算法设计中较多采用简易的图像加密或序列密码算法[5],使用传统的LSB算法嵌入信息,载体恢复依赖于构造失真函数,但是会造成载体恢复存在一定的失真;为了保证可逆性,其嵌入过程引入无损压缩技术与可逆的编码技术[36];同态技术[8]与密文压缩技术[48]的应用有效实现了可分离的目标,但是依然存在计算复杂度过大或一定条件下失真过大的问题。另外,文献[43, 49]主要是通过对一些特定算法加密过程中冗余的利用,来实现密文域可逆信息隐藏,因此需要对加密算法过程进行详细分析,对加密各环节的参数进行一定的控制来实现密文冗余的可控与额外信息嵌入。由于嵌入过程需要对密文数据进行修改,文献[49]对嵌入过程的安全性进行说明。文献[43, 49]对携密密文的解密正确性基本能够达到对原始密文解密的正确性,可逆效果相对较好;但是随着密钥长度增大,算法的密文扩展增长较快,如何有效利用这些冗余扩展值得未来进一步研究。其他实现可分离的方法还包括差值预测技术等,如文献[50]虽然实现了解密与提取过程的可分离,而且在已知隐写密钥时可达到无损恢复图像载体,但是其加密没有破坏图像的纹理结构,对载体图像隐私保护的效果有待进一步加强。

3 密文域可逆信息隐藏的技术展望根据可逆信息隐藏的产生背景与技术要求可知,可逆性是可逆信息隐藏算法区别于其他隐藏算法的关键技术特征,而密文域可逆信息隐藏实现可逆性的重点在于实现携密密文的无差错解密以及载体无失真的恢复。根据数据加密与信息嵌入的不同结合方式,本文将密文域可逆信息隐藏算法分为非密文域嵌入与密文域嵌入两类,其中非密文域嵌入类算法是通过非密文域中操作获得可嵌入特征,通常嵌入过程在加密过程之前或两过程独立进行。可逆性是该领域算法的出发点与重要评判标准,非密文域嵌入类的算法[16, 19]的解密与恢复过程有效满足了可逆性的技术要求,但是在载体或秘密信息内容安全与隐私保护方面存在一定的不足;密文域嵌入算法引入图像加密技术[5, 24-30]、密文域处理技术[8, 35, 42-43, 45-47]、压缩技术[48]等保证了加密的可靠性,但是在可逆性、嵌入容量、算法执行效率等方面,相关算法在最初引入上述技术时会存在一点或几点不足,后续算法不断针对不足进行改进,使各类嵌入技术的实现效果不断完善。在实际应用中,当原始载体内容涉及用户个人隐私时,用户通常不希望在密文管理过程暴露个人信息,因而解密与信息提取过程的可分离能够有效满足载体所有者的隐私保护需要,适用更多的应用场合,因此可分离性是当前密文域可逆信息隐藏算法在实用过程中的重要评价标准。结合第2章的分析与上述总结可知未来该技术的发展重点在于构造可分离的密文域嵌入算法,并不断提高信息嵌入量。基于此,本文认为未来存在以下几个发展趋势:

1)当前算法中数据加密与嵌入的过程往往相互独立,造成算法的嵌入率与可逆性相互制约,因此可以在加密过程中有效使用密文扩展产生的冗余数据在嵌入信息,考虑到载体数据量大的特点,未来应面向实现轻量级密码方案与可逆信息隐藏的有效结合。

2)加密信号处理技术的不断发展给该领域提供了技术与理论支持,未来可有效引入新型的加密信号处理技术,如高效的全同态加密技术、熵编码等,来保证嵌入的可逆性,提高算法执行效率。

3)密文域可逆信息隐藏的评价标准也有待完善,合适而有效的评价标准势必会促进相关算法的有效改进与效果的增强。当前的评价标准主要为嵌入率与峰值信噪比(Peak Signal-to-Noise Ratio, PSNR),但是对于密文域信息隐藏,上述标准不能有效说明嵌入过程对于原加密算法安全性的影响以及嵌入信息的不可感知性。当前相关的研究较少,如文献[8]根据密码学的可证明安全性理论对嵌入与加密过程的安全性进行分析;文献[49]结合现代公钥加密与图像加密技术的安全性指标提出嵌入过程的安全性在于嵌入前后密文的统计特性不变,符合密文空间上的均匀分布;文献[51]提出在保证密文熵最大化的前提下进行可逆数据嵌入。

4 结语近年来,密文域可逆信息隐藏技术不断吸引研究者的关注,并已经取得了较多的研究成果。本文针对该领域的现状与技术要求,分析了现有算法的存在问题与技术难点,通过对相关典型文献的分类论述,分别介绍其应用到的关键技术及相应的局限性,最后指出了该领域的一些发展趋势。随着数据安全性需求的日益增强,密文域可逆信息隐藏技术对于密文域信号处理与信息安全技术的发展及应用有着积极的促进作用,同时其存在的问题有待更进一步的研究。

| [1] | JOHNSON N F, JAJODIA S. Exploring steganography:seeing the unseen[J]. Computer, 1998, 31 (2) : 26-34. doi: 10.1109/MC.1998.4655281 |

| [2] | 孙圣和, 陆哲明, 牛夏牧. 数字水印技术及应用[M]. 北京: 科学出版社, 2004 : 5 -6. ( SUN S H, LU Z M, NIU X M. Digital Watermarking Technology and Application[M]. Beijing: Science Press, 2004 : 5 -6. ) |

| [3] | 王丽娜, 张焕国, 叶登攀, 等. 信息隐藏技术与应用[M]. 武汉: 武汉大学出版社, 2012 : 17 -18. ( WANG L N, ZHANG H G, YE D P, et al. Information Hiding Technology and Application[M]. Wuhan: Wuhan University Press, 2012 : 17 -18. ) |

| [4] | TIAN J. Reversible data embedding using a difference expansion[J]. IEEE Transactions on Circuits & Systems for Video Technology, 2003, 13 (8) : 890-896. |

| [5] | ZHANG X. Reversible data hiding in encrypted image[J]. IEEE Signal Processing Letters, 2011, 18 (4) : 255-258. doi: 10.1109/LSP.2011.2114651 |

| [6] | SHI Y, LI X, ZHANG X, et al. Reversible data hiding:advances in the past two decades[J]. IEEE Access, 2016, 4 : 3210-3237. doi: 10.1109/ACCESS.2016.2573308 |

| [7] | RAJ T J, SIVADASAN E T. A survey paper on various reversible data hiding techniques in encrypted images[C]//Proceedings of the 2015 IEEE International Advance Computing Conference. Piscataway, NJ:IEEE, 2015:1139-1143. |

| [8] | 陈嘉勇, 王超, 张卫明, 等. 安全的密文域图像隐写术[J]. 电子与信息学报, 2012, 34 (7) : 1721-1726. ( CHEN J Y, WANG C, ZHANG W M, et al. A secure image steganographic method in encrypted domain[J]. Journal of Electronics & Information Technology, 2012, 34 (7) : 1721-1726. ) |

| [9] | SUN Y, ZHANG X. A kind of covert channel analysis method based on trusted pipeline[C]//Proceedings of the 2011 International Conference on Electrical and Control Engineering. Piscataway, NJ:IEEE, 2011:5660-5663. |

| [10] | 殷赵霞.面向隐私保护的数字图像隐写方法研究[D].合肥:安徽大学, 2014:9-12. ( YIN Z X. Privacy protection oriented image steganography[D]. Hefei:Anhui University, 2014:9-12. ) http://cdmd.cnki.com.cn/Article/CDMD-10357-1014229215.htm |

| [11] | BARNI M, KALKER T, KATZENBEISSER S. Inspiring new research in the field of signal processing in the encrypted domain[J]. IEEE Signal Processing Magazine, 2013, 30 (2) : 16. doi: 10.1109/MSP.2012.2229069 |

| [12] | DRAGOI L, COLTUC D. Local-prediction-based difference expansion reversible watermarking[J]. IEEE Transactions on Image Processing, 2014, 23 (4) : 1779-1790. doi: 10.1109/TIP.2014.2307482 |

| [13] | CACIULA I, COLTUC D. Improved control for low bit-rate reversible watermarking[C]//Proceedings of the 2014 IEEE International Conference on Acoustics Speech and Signal Processing. Piscataway, NJ:IEEE, 2014:7425-7429. |

| [14] | ZHANG W, HU X, LI X, et al. Recursive histogram modification:establishing equivalency between reversible data hiding and lossless data compression[J]. IEEE Transactions on Image Processing, 2013, 22 (7) : 2775-2785. doi: 10.1109/TIP.2013.2257814 |

| [15] | JARALI A, RAO J. Unique LSB compression data hiding method[J]. International Journal of Emerging Science and Engineering, 2013, 2 (3) : 17-21. |

| [16] | CANCELLARO M, BATTISTI F, CARLI M, et al. A commutative digital image watermarking and encryption method in the tree structured Haar transform domain[J]. Signal Processing:Image Communication, 2011, 26 (1) : 1-12. doi: 10.1016/j.image.2010.11.001 |

| [17] | ZHAO B, KOU W, LI H, et al. Effective watermarking scheme in the encrypted domain for buyer-seller watermarking protocol[J]. Information Sciences, 2010, 180 (23) : 4672-4684. doi: 10.1016/j.ins.2010.08.003 |

| [18] | LIAN S, LIU Z, REN Z, et al. Commutative encryption and watermarking in video compression[J]. IEEE Transactions on Circuits & Systems for Video Technology, 2007, 17 (6) : 774-778. |

| [19] | XIAO D, CHEN S K. Separable data hiding in encrypted image based on compressive sensing[J]. Electronics Letters, 2014, 50 (8) : 598-600. doi: 10.1049/el.2013.3806 |

| [20] | ZHANG W, MA K, YU N. Reversibility improved data hiding in encrypted images[J]. Signal Processing, 2014, 94 (1) : 118-127. |

| [21] | MA K, ZHANG W, ZHAO X, et al. Reversible data hiding in encrypted images by reserving room before encryption[J]. IEEE Transactions on on Information Forensics and Security, 2013, 8 (3) : 553-562. doi: 10.1109/TIFS.2013.2248725 |

| [22] | LI M, XIAO D, ZHANG Y. Reversible data hiding in block compressed sensing images[J]. ETUI Journal, 2016, 38 (1) : 159-163. |

| [23] | YAMAC M, DIKICI C, SANKUR B. Hiding data in compressive sensed measurements:a conditionally reversible data hiding scheme for compressively sensed measurements[J]. Digital Signal Processing, 2016, 48 : 188-200. doi: 10.1016/j.dsp.2015.09.017 |

| [24] | HONG W, CHEN T, WU H. An improved reversible data hiding in encrypted images using side match[J]. IEEE Signal Processing Letters, 2012, 19 (4) : 199-202. doi: 10.1109/LSP.2012.2187334 |

| [25] | YU J, ZHU G, LI X, et al. Digital forensics and watermarking:an improved algorithm for reversible data hiding in encrypted Image[C]//Proceedings of the 11th international conference on Digital Forensics and Watermaking. Berlin:Springer-Verlag, 2014:384-394. |

| [26] | WU X, SUN W. High-capacity reversible data hiding in encrypted images by prediction error[J]. Signal Processing, 2014, 104 (11) : 387-400. |

| [27] | QIAN Z, ZHANG X, WANG S. Reversible data hiding in encrypted JPEG bitstream[J]. IEEE Transactions on Multimedia, 2014, 16 (5) : 1486-1491. doi: 10.1109/TMM.2014.2316154 |

| [28] | LIAO X, SHU C. Reversible data hiding in encrypted images based on absolute mean difference of multiple neighboring pixels[J]. Journal of Visual Communication and Image Representation, 2015, 28 (4) : 21-27. |

| [29] | LI M, XIAO D, PENG Z, et al. A modified reversible data hiding in encrypted images using random diffusion and accurate prediction[J]. ETRI Journal, 2014, 36 (2) : 325-328. doi: 10.4218/etrij.14.0213.0449 |

| [30] | LI M, XIAO D, KULSOOM A, et al. Improved reversible data hiding for encrypted images using full embedding strategy[J]. Electronics Letters, 2015, 51 (9) : 690-691. doi: 10.1049/el.2014.4476 |

| [31] | FRIDRICH J, GOLJAN M, LISONEK P. Writing on wet paper[J]. IEEE Transactions on Signal Processing, 2005, 53 (10) : 3923-3935. doi: 10.1109/TSP.2005.855393 |

| [32] | ZHANG X, WANG S. Dynamical running coding in digital steganography[J]. IEEE Signal Processing Letters, 2006, 13 (3) : 165-168. doi: 10.1109/LSP.2005.862602 |

| [33] | ZHANG X, WANG S. Efficient steganographic embedding by exploiting modification direction[J]. IEEE Communication Letters, 2006, 13 (3) : 165-168. |

| [34] | LEE I-S, TSAI W. Data hiding in grayscale images by dynamic programming based on a human visual model[J]. Pattern Recognition, 2009, 42 (7) : 1604-1611. doi: 10.1016/j.patcog.2009.01.014 |

| [35] | ZHANG X, QIAN Z, FENG G, et al. Efficient reversible data hiding in encrypted image[J]. Journal of Visual Communication and Image Representation, 2014, 25 (2) : 322-328. doi: 10.1016/j.jvcir.2013.11.001 |

| [36] | KARIM M S A, WONG K. Universal data embedding in encrypted domain[J]. Signal Processing, 2014, 94 (2) : 174-182. |

| [37] | KURIBAYASHI M, TANAKA H. Fingerprinting protocol for images based on additive homomorphic property[J]. IEEE Transactions on Image Processing, 2005, 14 (12) : 2129-2139. doi: 10.1109/TIP.2005.859383 |

| [38] | MEMON N, WONG P W. A buyer-seller watermarking protocol[J]. IEEE Transactions on Image Processing, 2001, 10 (4) : 643-649. doi: 10.1109/83.913598 |

| [39] | OKAMOTO. T, UCHIYAMA. S. A new public-key cryptosystem as secure as factoring[C]//Proceedings of the 1998 International Conference on the Theory and Application of Cryptographic Techniques. Berlin:Springer, 1998:308-318. http://link.springer.com/chapter/10.1007/bfb0054135 |

| [40] | FRIDRICH J, GOLJAN M, SOUKAL D. Efficient wet paper codes[C]//Proceedings of the 7th International Workshop on Information Hiding, LNCS 3727. Berlin:Springer, 2005:204-218. |

| [41] | DIJK M V, GENTRY C, HALEVI S, et al. Fully homomorphic encryption over the integers[C]//Proceedings of the 29th Annual International Conference on Theory and Applications of Cryptographic Techniques. Berlin:Springer-Verlag, 2010:24-43. |

| [42] | CHEN Y C, SHIU C W, HORNG G. Encrypted signal-based reversible data hiding with public key cryptosystem[J]. Journal of Visual Communication and Image Representation, 2014, 25 (5) : 1164-1170. doi: 10.1016/j.jvcir.2014.04.003 |

| [43] | ZHANG X P, LOONG J, WANG Z, et al. Lossless and reversible data hiding in encrypted images with public key cryptography[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2015, 26 (9) : 1622-1631. |

| [44] | PAILLIER P. Public-key cryptosystems based on composite degree residuosity classes[C]//Proceedings of the 17th International Conference on Theory and Application of Cryptographic Techniques, LNCS 1592. Berlin:Spring-Verlag, 1999:223-238. |

| [45] | 项世军, 罗欣荣. 同态公钥加密系统的图像可逆信息隐藏算法[J]. 软件学报, 2016, 27 (6) : 1592-1601. ( XIANG S J, LUO X R. Reversible data hiding in encrypted image based on homomorphic public key cryptosystem[J]. Journal of Software, 2016, 27 (6) : 1592-1601. ) |

| [46] | ZHANG X. Commutative reversible data hiding and encryption[J]. Security and Communication Networks, 2013, 6 (11) : 1396-1403. doi: 10.1002/sec.v6.11 |

| [47] | LI M, XIAO D, ZHANG Y, et al. Reversible data hiding in encrypted images using cross division and additive homomorphism[J]. Signal Processing:Image Communication, 2015, 39 : 34-248. |

| [48] | ZHANG X. Separable reversible data hiding in encrypted image[J]. IEEE Transactions on Information Forensics and Security, 2012, 7 (2) : 826-832. doi: 10.1109/TIFS.2011.2176120 |

| [49] | 张敏情, 柯彦, 苏婷婷. 基于LWE的密文域可逆信息隐藏[J]. 电子与信息学报, 2016, 38 (2) : 354-360. ( ZHANG M Q, KE Y, SU T T. Reversible steganography in encrypted domain based on LWE[J]. Journal of Electronics & Information Technology, 2016, 38 (2) : 354-360. ) |

| [50] | YIN Z, LUO B, HONG W. Separable and error-free reversible data hiding in encrypted imgae with high payload[J]. The Scientific World Journal, 2014, 1 : 1-8. |

| [51] | 李名.信息熵视角下的密文图像信息隐藏研究[D].重庆:重庆大学, 2014. ( LI M. Study on data hiding in encrypted images from the perspective of information entropy[D]. Chongqing:Chongqing University, 2014. ) http://cdmd.cnki.com.cn/Article/CDMD-10611-1014042847.htm |